Dlaczego małe i średnie firmy są celem hakerów?

Dowiedz się, dlaczego MŚP są głównym celem cyberprzestępców. Poznaj słabe zabezpieczenia, cenne dane oraz jak PostAffiliatePro pomaga chronić Twoją firmę dzięki...

Poznaj 7 kluczowych wskazówek dotyczących bezpieczeństwa stron www, które ochronią Twoją firmę przed wyciekiem danych, obejmujących zapory sieciowe, polityki haseł, kopie zapasowe, anty-malware i wiele więcej.

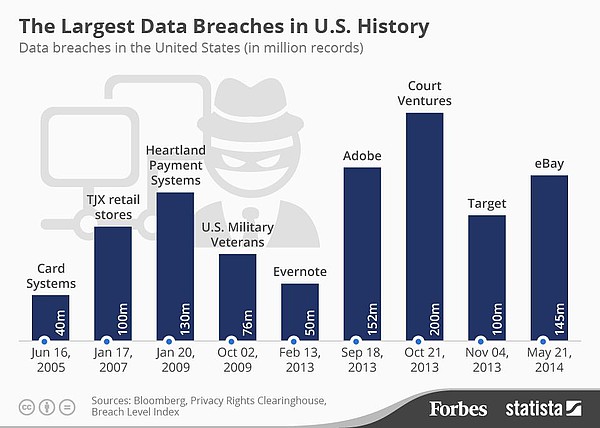

Kolejny dzień, kolejny haker wykrada dane kilku milionów klientów z Enormo Banku podczas najnowszego, ogromnego wycieku danych w korporacji. Małe i średnie firmy (SMB) uśmiechają się pod nosem i dziękują losowi, że nie są na tyle duże, by hakerzy zwracali na nie uwagę. Jeśli to jest Twoje nastawienie, chcemy jako pierwsi powiedzieć Ci, że to błędne podejście. Bardzo błędne.

Rzeczywistość, według Komisji ds. Małych Przedsiębiorstw Kongresu USA, jest taka, że aż 71% naruszeń bezpieczeństwa online dotyczy firm zatrudniających mniej niż 100 pracowników. Co? Dobrze przeczytałeś, więc jeśli w Twojej firmie panuje przekonanie „jesteśmy za mali, żeby ktoś się nami interesował”, to teraz jest dobry moment, aby odstawić napój energetyczny, usiąść prosto i uważnie przeczytać te 7 wskazówek dotyczących bezpieczeństwa strony internetowej, które mogą uratować Twoją firmę przed wyciekiem danych.

Będziesz sobie za to wdzięczny.

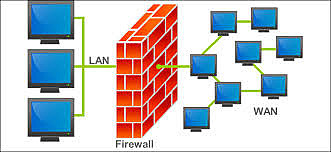

Jeśli nie masz zainstalowanych zapór sieciowych w swojej sieci, równie dobrze możesz wejść na dark web i opublikować wszystkie swoje hasła, aby każdy haker mógł je znaleźć. W rzeczywistości zapora sieciowa powinna być Twoją pierwszą linią obrony w ochronie danych klientów. Przypominając krótko: zapora sieciowa to system zabezpieczeń – sprzętowy lub programowy – który monitoruje przepływ danych między siecią wewnętrzną a Internetem i odfiltrowuje podejrzaną aktywność na podstawie wcześniej zdefiniowanych reguł bezpieczeństwa.

Są trzy obszary, na które warto zwrócić uwagę przy instalacji zapór sieciowych.

Zapora zewnętrzna: Ten typ zapory zazwyczaj jest częścią routera lub serwera. Umieszczona poza firmową siecią, blokuje wszelkie rodzaje ataków malware, zanim dotrą do Twojego systemu. Jeśli nie jesteś pewien, czy ją posiadasz, skontaktuj się z hostingodawcą i zapytaj.

Zapora wewnętrzna: Ten typ zapory to oprogramowanie zainstalowane w sieci firmowej. Pełni podobną rolę do zapory zewnętrznej, czyli skanuje wirusy, malware i inne zagrożenia, ale powinna też być skonfigurowana do segmentacji sieci tak, by wirusy, ataki i podobne zagrożenia można było szybko odizolować, ograniczając ich rozprzestrzenianie się w systemie.

Trzecim obszarem, na który należy zwrócić uwagę, są pracownicy pracujący zdalnie, łączący się z siecią firmową. Twoje ogólne bezpieczeństwo jest tak dobre, jak jego najsłabszy punkt. Dla własnego spokoju warto w takich przypadkach zapłacić za ochronę typu next-generation firewall.

Zapory sieciowe są nierozerwalnie związane z konfiguracją hostingu Twojej strony/sieci. Za niewielką dopłatą miesięczną warto rozważyć rezygnację z hostingu współdzielonego na rzecz dedykowanego serwera lub VPS, który daje większą kontrolę nad ustawieniami zabezpieczeń.

Według ankiety Tech Pro z 2016 roku, 59% firm stosuje politykę Bring Your Own Device (BYOD). To mnóstwo potencjalnie niezabezpieczonych dróg do firmowej sieci, przechadzających się po korytarzach i biurach. Oczywiście, trzymanie kciuków i nadzieja, że nikt nie zauważy tej ogromnej luki, nie jest rozsądną polityką. Co więc zrobić? W dzisiejszych czasach próby wykluczenia z pracy prywatnych urządzeń, takich jak smartfony, tablety, opaski fitness czy smartwatche, prawdopodobnie skończyłyby się masowym odejściem pracowników.

Oto jak postąpić.

Stwórz politykę bezpieczeństwa, która dotyczy wyłącznie urządzeń prywatnych. Poinformuj pracowników, że BYOD jest w porządku, ale muszą – powtórzmy to wielkimi literami – MUSZĄ przestrzegać zasad chroniących sieć. Dwa podstawowe wymagania to:

Jeśli zaczynasz czuć się jak Grinch z tymi wszystkimi wymaganiami, zadaj sobie pytanie: Czy wolę zirytować kilku pracowników surowymi zasadami cyberbezpieczeństwa, czy pozwolić, aby najcenniejszy zasób firmy – dane klientów – wypłynął na zewnątrz? Właśnie tak myśleliśmy.

Jak już wspomniano, dzisiejsze MŚP często traktują dane jako najcenniejszy zasób firmy. Jeden pracownik lekceważący hasła lub niedbale podchodzący do wykrywania phishingu w e-mailach może dosłownie zatopić biznes. Mała rada: klienci bywają bardzo nieprzejednani i niechętni, by nadal korzystać z usług firmy, która nie dba o ich dane osobowe. Jeśli Twoja firma potrzebuje profesjonalnych usług, programista oprogramowania bezpieczeństwa może być dobrym wyborem.

Nigdy wcześniej szkolenia zapobiegające naruszeniom bezpieczeństwa online nie były tak ważne dla kadry zarządzającej i każdego pracownika – od weterana po nowicjusza. Musisz mieć wydrukowany podręcznik z protokołami postępowania i konsekwencjami ich łamania, aż po zwolnienie włącznie. Cyberprzestępcy to sprytna grupa – stale testują Twoje zabezpieczenia i wymyślają nowe sposoby na przełamanie ochrony.

Menadżerowie i właściciele MŚP powinni regularnie aktualizować podręcznik zgodnie z najlepszymi praktykami i poświęcać odpowiednią ilość czasu na edukację podczas onboardingu nowych pracowników. Jeśli chcesz, by traktowano to poważnie – a powinieneś – TY musisz traktować to poważnie. Każdy, kto w jakikolwiek sposób korzysta z firmowej sieci, musi znać zasady jej ochrony. Dużą rolę odgrywa tu bezpieczeństwo haseł, na tyle istotne, by poświęcić mu osobną kategorię.

Kilka statystyk, które doskonale pokazują, dlaczego MŚP mogą mieć problem z cyberbezpieczeństwem.

Od czego zacząć? Tak, pracownicy będą narzekać, jeśli każesz im tworzyć bardziej złożone hasła niż „1234” i regularnie je zmieniać, ale – nawet ryzykując powtarzalność – co jest ważniejsze: drobna irytacja pracowników czy przejęcie sieci przez wrogie siły? Jeśli wybierasz to pierwsze, uprzejmie sugerujemy, byś od razu sprzedał firmę.

Bezpieczeństwo haseł zasługuje na własną sekcję w podręczniku i należy stosować najlepsze praktyki. To znaczy, że powinieneś wymagać:

Wracając do wcześniejszej liczby – jeśli już opracujesz silną politykę haseł, nie bądź wśród 65%, którzy jej nie egzekwują. To po prostu nierozsądne.

Menedżery haseł: Nie możemy pominąć wzmianek o menedżerach haseł. Dostępne jako oprogramowanie, usługa w chmurze lub nawet urządzenie fizyczne – pomagają generować i przechowywać złożone hasła. Robią dokładnie to, co sugeruje nazwa, i większości z nas przyda się taka pomoc.

Więcej na temat tego (i niedrogiego) zabezpieczenia przeczytasz w Consumer Reports.

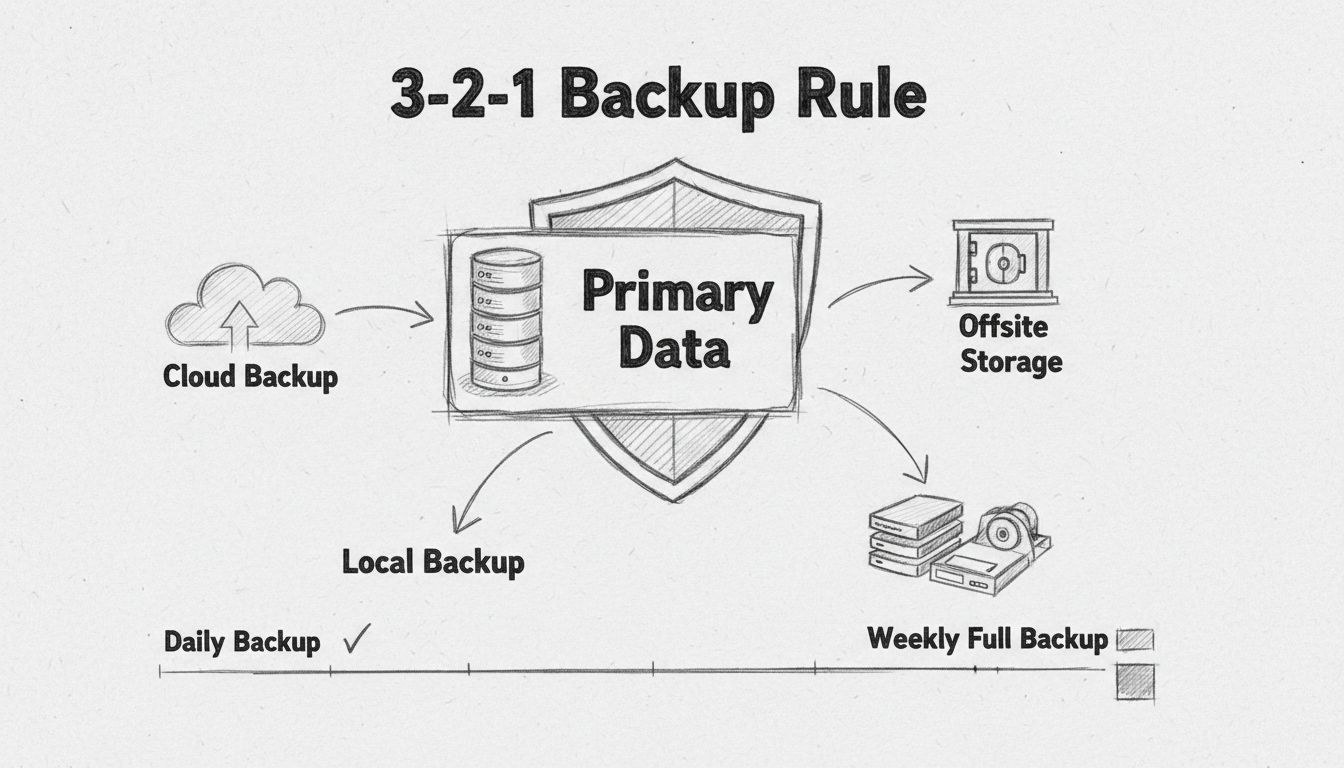

Załóżmy, że wdrożyłeś wszystkie nasze rady dokładnie i bez wyjątków. Możesz odetchnąć z ulgą – Twoja sieć jest nie do złamania. Można się zrelaksować? Niestety nie. Mimo najlepszych intencji Twoich i całego zespołu, istnieje prawdopodobieństwo, że hakerowi jednak uda się wedrzeć do systemu. Są bardzo sprytni i zdeterminowani. Po dostaniu się do środka mogą zrobić wiele szkód: od rejestrowania naciśnięć klawiszy, przez wykorzystywanie Twoich zasobów do ataków botów, po całkowite wyczyszczenie serwera.

Wtedy będziesz żałować, że nie możesz cofnąć systemu do wcześniejszego stanu sprzed ataku. Regularnie tworzysz kopie zapasowe wszystkiego w chmurze i przechowujesz drugą kopię poza siedzibą, prawda? Bo przecież zdarzają się pożary i powodzie. Jeśli jeszcze tego nie robisz, pomyśl poważnie o tworzeniu kopii dokumentów tekstowych, arkuszy kalkulacyjnych, baz danych, finansów, kadr i rozliczeń.

Kopie zapasowe w chmurze są coraz tańsze, więc nie ma wymówki, by nie wdrożyć kompleksowej strategii backupu umożliwiającej szybki powrót do działania po włamaniu. Chyba że lubisz odtwarzać każdy plik z pamięci…

Możesz zdecydować, czy instalować anty-malware – ale wybór negatywny to zły pomysł. Anty-malware chroni przed atakami phishingowymi, które stały się ulubioną taktyką hakerów, bo… po prostu działają. Raport Verizon z 2016 r. wykazał, że 30% pracowników otworzyło e-maile phishingowe, co oznacza wzrost o 7% rok do roku!

Dla przypomnienia: phishing polega na przesłaniu pracownikowi e-maila zachęcającego do kliknięcia w link. Po kliknięciu instalowane jest złośliwe oprogramowanie i haker ma dostęp do sieci. Pierwszą linią obrony jest szkolenie pracowników, by nie klikali w nic, jeśli nie są absolutnie pewni autentyczności wiadomości.

Biorąc pod uwagę, że 30% pracowników w zasadzie zaprasza hakera do sieci, anty-malware jest najlepszą szansą na przechwycenie i zatrzymanie złośliwego oprogramowania, zanim wyrządzi szkody. Zwróć szczególną uwagę na stanowiska, które hakerzy najchętniej atakują: CEO, asystentów administracyjnych, handlowców i HR. To bardzo popularne cele, bo mają dostęp do najważniejszych części sieci.

Ale nie zakładaj, że wszyscy inni są bezpieczni. Każdy pracownik mający dostęp do jakiejkolwiek części sieci jest potencjalnym celem.

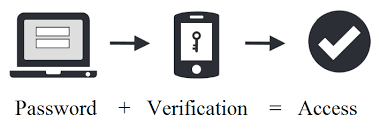

W ostatnich latach uwierzytelnianie wieloskładnikowe (MFA) stało się kluczowym elementem dla osób dbających o bezpieczeństwo sieci. Tak, może być nieco uciążliwe, ale to prawie niezawodny sposób na zabezpieczenie procesu logowania. Jest wiele wariantów, ale w jednej z firm logowanie może wyglądać następująco:

Jeszcze łatwiejszym sposobem wdrożenia MFA jest po prostu wykorzystanie numeru telefonu pracownika jako drugiego etapu logowania. Haker raczej nie będzie miał jednocześnie hasła i telefonu. Ta dodatkowa warstwa ochrony jest bardzo prosta do wdrożenia w większości systemów i znacząco wzmacnia bezpieczeństwo haseł.

Dużo pionierskiej pracy w tej dziedzinie wykonał Google, który przez rok nie odnotował żadnego udanego ataku na konta Gmail 85 000 pracowników. Osiągnęli to dzięki fizycznemu kluczowi bezpieczeństwa Titan podłączanemu do USB. Nawet posiadając login i hasło, haker nie wejdzie na konto bez dostępu do klucza.

Ważne jest, by osoby związane z MŚP pamiętały, że bezpieczeństwo stron i sieci to nie jest kwestia przestawienia jednego przełącznika i zapomnienia o problemie cyberprzestępców. To proces iteracyjny, w którym cel przesuwa się z każdym krokiem naprzód. Nie ma tu podejścia „ustaw i zapomnij”. Hakerzy nigdy nie przestają testować i uczyć się, stają się coraz bardziej wyrafinowani – Ty także musisz. Obecnie firmy muszą dodatkowo spełniać wymogi dotyczące ochrony danych osobowych , więc posiadanie systemu zarządzania danymi zapewni również, że wszystkie dane są zbierane i zarządzane we właściwy sposób.

Jeśli jeszcze tego nie robisz, Ty lub wyznaczona osoba powinna śledzić nowości ze świata cyberbezpieczeństwa, by móc reagować na pojawiające się nowe metody ataku i ochrony. W świecie, gdzie Twój przeciwnik nigdy nie przestaje się uczyć, Ty także nie możesz sobie na to pozwolić. Jeśli zależy Ci na firmie, nie możesz być obojętny, gdy chodzi o ochronę prywatnej sieci i danych.

Według Komisji ds. Małych Przedsiębiorstw Kongresu USA, 71% naruszeń bezpieczeństwa online dotyczy firm zatrudniających mniej niż 100 pracowników, przez co MŚP są częstym celem ze względu na często słabsze zabezpieczenia.

Zapory sieciowe są pierwszą linią obrony, monitorując przepływ danych między Twoją siecią a Internetem i wychwytując podejrzaną aktywność.

Wprowadź politykę bezpieczeństwa BYOD, wymagającą, by urządzenia prywatne automatycznie instalowały aktualizacje zabezpieczeń i przestrzegały firmowej polityki haseł.

Hasła powinny być zmieniane co 60-90 dni, mieć co najmniej 8 znaków i zawierać wielkie i małe litery, cyfry oraz znaki specjalne.

Regularne tworzenie kopii zapasowych w chmurze i poza siedzibą umożliwia szybkie odzyskanie danych i minimalizuje zakłócenia działania firmy w przypadku ataku lub utraty danych.

Anty-malware pomaga wykrywać i blokować złośliwe oprogramowanie, szczególnie z wiadomości phishingowych, zmniejszając ryzyko naruszenia sieci.

MFA dodaje dodatkową warstwę zabezpieczeń przy logowaniu, wymagając od użytkownika dodatkowej weryfikacji, np. kodu SMS, co znacznie utrudnia nieautoryzowany dostęp.

Gary Stevens jest programistą front-end. Jest pełnoetatowym entuzjastą blockchain, wolontariuszem pracującym dla fundacji Ethereum oraz aktywnym współtwórcą na Githubie.

Nie ryzykuj cennymi danymi klientów. Wdróż te 7 wskazówek dotyczących bezpieczeństwa strony internetowej, aby zapobiec wyciekom danych i utrzymać firmę w bezpieczeństwie.

Dowiedz się, dlaczego MŚP są głównym celem cyberprzestępców. Poznaj słabe zabezpieczenia, cenne dane oraz jak PostAffiliatePro pomaga chronić Twoją firmę dzięki...

Dowiedz się, dlaczego MŚP są głównymi celami cyberprzestępców, jakie zagrożenia im zagrażają oraz jak chronić swoją firmę przed cyberatakami dzięki....

Dowiedz się, dlaczego regularne kopie zapasowe są niezbędne dla bezpieczeństwa biznesu. Poznaj sposoby, w jakie kopie zapasowe w chmurze i poza siedzibą chronią...

Zgoda na Pliki Cookie

Używamy plików cookie, aby poprawić jakość przeglądania i analizować nasz ruch. See our privacy policy.