Generator Hash - MD5, SHA-1, SHA-256, SHA-512

Generuj skróty kryptograficzne natychmiast z obsługą MD5, SHA-1, SHA-256, SHA-512. Hashuj tekst lub pliki, weryfikuj sumy kontrolne, twórz podpisy HMAC i waliduj integralność plików - wszystko przetwarzane bezpiecznie w przeglądarce bez przesyłania na serwer.

Generuj Skróty Kryptograficzne

🔒 Algorytmy Hash Klasy Korporacyjnej

Obsługa standardowych funkcji skrótu kryptograficznego używanych przez profesjonalistów bezpieczeństwa, programistów i administratorów IT na całym świecie. MD5 (128-bit) pozostaje użyteczny dla sum kontrolnych niezwiązanych z bezpieczeństwem. SHA-1 (160-bit) jest przestarzały dla bezpieczeństwa. SHA-256 (256-bit) to aktualny standard branżowy. SHA-512 (512-bit) zapewnia maksymalne bezpieczeństwo.

⚡ Wiele Trybów Hash

Hashowanie Tekstu - Konwertuj dowolny ciąg na skróty kryptograficzne natychmiast z generowaniem skrótów w czasie rzeczywistym podczas edycji.

Hashowanie Plików - Przesyłaj pliki dowolnego typu i generuj skróty kryptograficzne z przetwarzaniem kawałkami dla dużych plików (do 2GB).

Generowanie HMAC - Twórz Kody Uwierzytelniania Wiadomości oparte na Hash używając tajnych kluczy.

Weryfikacja Hash - Przesyłaj pliki i porównuj obliczone skróty z oczekiwanymi wartościami w celu wykrycia uszkodzenia lub manipulacji.

🔐 Bezpieczeństwo Po Stronie Klienta i Prywatność

Architektura zerowej wiedzy zapewnia, że wrażliwe dane nigdy nie opuszczają urządzenia. Całe generowanie skrótów jest wykonywane wyłącznie w przeglądarce przy użyciu JavaScript i natywnego Web Crypto API.

Najczęściej zadawane pytania

- Co to jest funkcja skrótu kryptograficznego i dlaczego jest ważna?

Funkcja skrótu kryptograficznego to algorytm matematyczny, który przekształca dowolne dane wejściowe (tekst, pliki itp.) w ciąg znaków o stałym rozmiarze zwany skrótem lub digestem. Ten proces jest jednokierunkowy - nie można odwrócić skrótu, aby uzyskać oryginalne dane. Skróty są kluczowe dla weryfikacji integralności danych, bezpiecznego przechowywania haseł, podpisów cyfrowych i technologii blockchain.

- Jaka jest różnica między MD5, SHA-1, SHA-256 i SHA-512?

To różne algorytmy skrótu o różnych poziomach bezpieczeństwa i rozmiarach wyjściowych. **MD5** produkuje skróty 128-bitowe (32 znaki hex), ale jest kryptograficznie złamany. **SHA-1** generuje skróty 160-bitowe (40 znaków hex) i jest przestarzały dla bezpieczeństwa. **SHA-256** tworzy skróty 256-bitowe (64 znaki hex) i jest obecnie bezpieczny. **SHA-512** produkuje skróty 512-bitowe (128 znaków hex) oferując maksymalne bezpieczeństwo.

- Czy mogę używać MD5 lub SHA-1 do hashowania haseł?

Nie! Nigdy nie używaj MD5 lub SHA-1 do hashowania haseł. Oba algorytmy są kryptograficznie złamane i podatne na ataki kolizyjne. Do haseł używaj dedykowanych funkcji jak bcrypt, scrypt, Argon2 lub PBKDF2.

- Co to jest HMAC i kiedy powinienem go używać?

HMAC (Kod Uwierzytelniania Wiadomości oparty na Hash) łączy funkcję skrótu z tajnym kluczem w celu utworzenia uwierzytelnionych skrótów. W przeciwieństwie do zwykłych skrótów, które każdy może obliczyć, HMAC dowodzi zarówno integralności JAK I autentyczności danych. Używaj HMAC do uwierzytelniania API, weryfikacji integralności wiadomości, podpisów webhook i każdego scenariusza, w którym musisz udowodnić, że dane nie zostały zmanipulowane.

- Czy ten generator hash jest bezpieczny? Czy moje dane opuszczają przeglądarkę?

Tak, to narzędzie jest całkowicie bezpieczne. Całe generowanie skrótów odbywa się wyłącznie w przeglądarce za pomocą JavaScript i Web Crypto API. Twoje teksty, pliki i tajne klucze NIGDY nie opuszczają urządzenia ani nie dotykają naszych serwerów.

- Jakie rozmiary plików to narzędzie może obsłużyć?

To narzędzie używa przetwarzania plików kawałkami, aby efektywnie obsługiwać duże pliki bez problemów z pamięcią przeglądarki. Pliki do 2GB powinny działać na większości nowoczesnych przeglądarek.

- Czy dwa różne wejścia mogą wygenerować ten sam hash (kolizja)?

Teoretycznie tak, ale praktycznie niemożliwe dla bezpiecznych algorytmów. MD5 i SHA-1 mają znane luki kolizyjne. SHA-256 i SHA-512 są odporne na kolizje.

- Jakie są typowe przypadki użycia dla generatorów hash?

Generatory hash służą wielu celom: weryfikacja integralności plików, weryfikacja haseł, deduplikacja danych, podpisy cyfrowe, blockchain/kryptowaluta, bezpieczeństwo API, sumy kontrolne i commity Git.

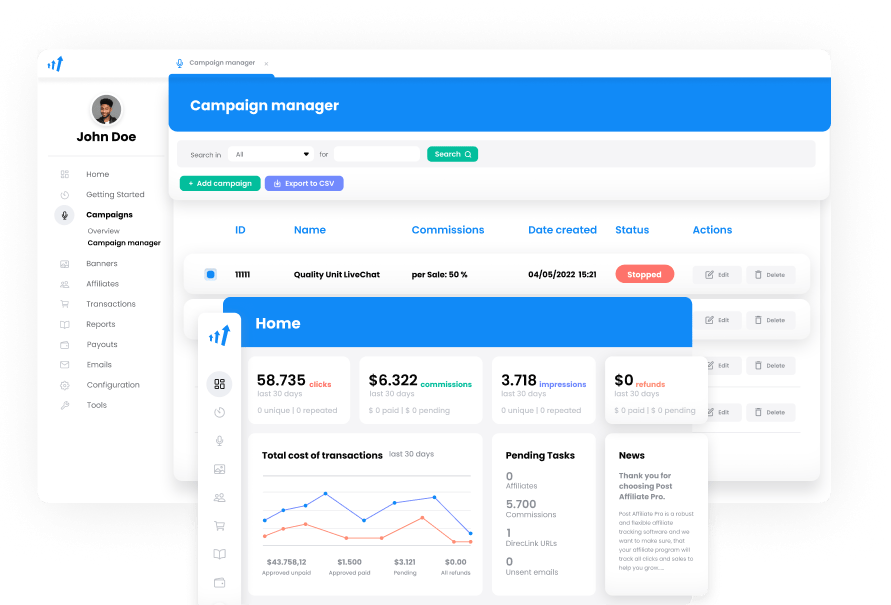

Lider w oprogramowaniu partnerskim

Zarządzaj wieloma programami partnerskimi i popraw wydajność partnerów dzięki PostAffiliatePro.