Eliminacja podatności XSS: Jak Post Affiliate Pro zwiększa

Dowiedz się, jak Post Affiliate Pro eliminuje podatności na cross-site scripting poprzez walidację danych wejściowych, kodowanie wyjściowe i Politykę.

Dowiedz się, jak nagłówki CSP chronią przed atakami XSS, jak wdrażać nonces i hashe oraz zabezpieczyć panel afiliacyjny za pomocą dyrektyw.

Content Security Policy (CSP) to mechanizm bezpieczeństwa przeglądarki, który stanowi drugą linię obrony przed atakami typu cross-site scripting (XSS), kontrolując, które zewnętrzne domeny i zasoby mogą być ładowane na Twoich stronach internetowych. Zamiast polegać wyłącznie na walidacji danych wejściowych i kodowaniu wyjścia, CSP wdraża podejście oparte na białych listach, dokładnie wskazując przeglądarkom, które źródła są zaufane dla skryptów, arkuszy stylów, obrazów, czcionek i innych zasobów. Gdy przeglądarka napotka zasób naruszający zasady CSP, blokuje jego ładowanie—zapobiegając wykonaniu złośliwego kodu nawet wtedy, gdy uda mu się przejść przez pierwszą linię obrony. Ta proaktywna warstwa bezpieczeństwa stała się niezbędna dla nowoczesnych aplikacji webowych, zwłaszcza dla platform takich jak PostAffiliatePro, które przetwarzają wrażliwe dane użytkowników i transakcje finansowe.

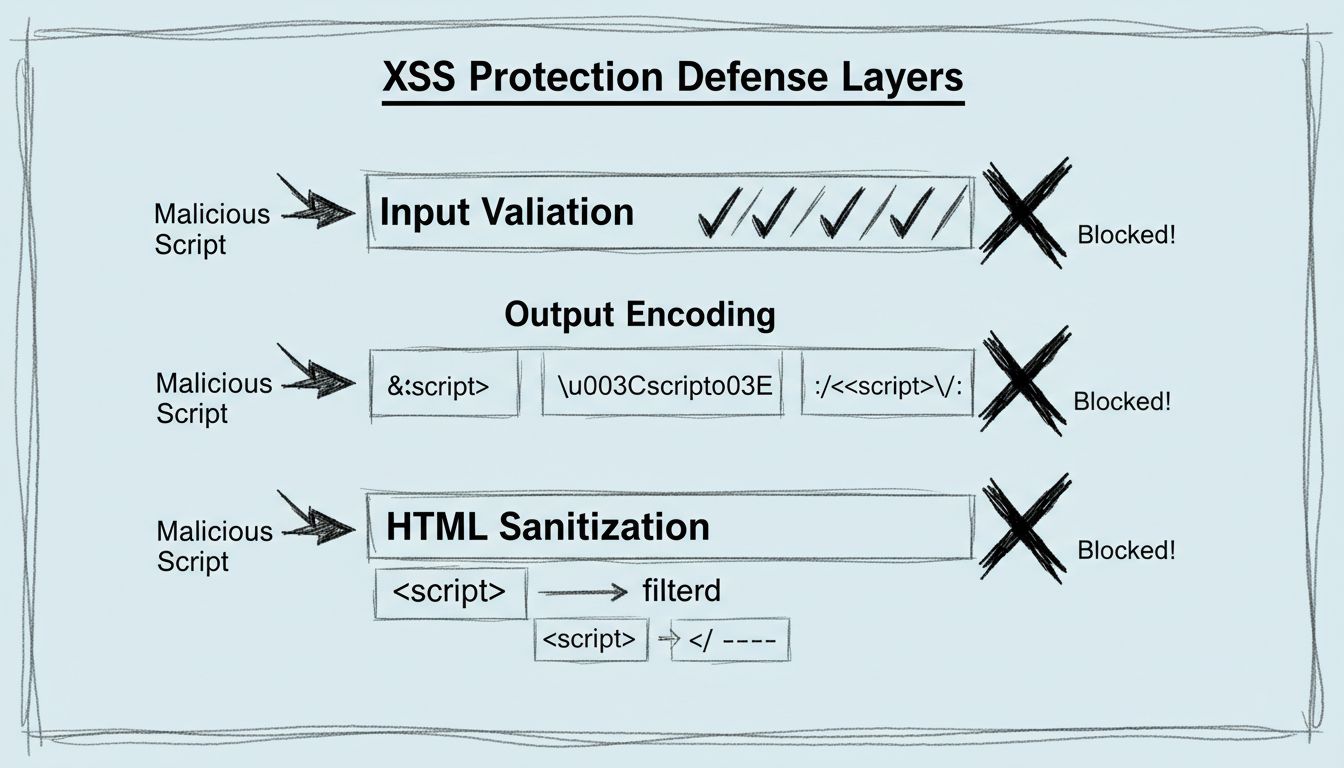

Ataki typu cross-site scripting (XSS) występują, gdy atakujący wstrzykuje złośliwy kod JavaScript do stron odwiedzanych przez niczego niepodejrzewających użytkowników, co pozwala napastnikowi kraść ciasteczka sesyjne, rejestrować naciśnięcia klawiszy, przekierowywać na strony phishingowe lub manipulować zawartością strony. Wyróżnia się trzy główne typy ataków XSS: Reflected XSS pojawia się, gdy złośliwy kod jest osadzony w adresie URL i wykonywany natychmiast po wejściu użytkownika na link; Stored XSS występuje, gdy napastnik wstrzykuje kod do bazy danych lub serwera i jest on serwowany wszystkim, którzy przeglądają tę treść; a DOM-based XSS wykorzystuje podatności po stronie klienta, gdzie JavaScript nieprawidłowo przetwarza dane wejściowe użytkownika. Skutki udanych ataków XSS mogą być katastrofalne—napastnicy mogą przejąć sesje użytkowników, kraść wrażliwe dane, takie jak hasła i informacje o płatnościach, instalować złośliwe oprogramowanie lub całkowicie przejąć konta. Choć walidacja danych wejściowych i kodowanie wyjścia to kluczowe pierwsze linie obrony, nie są one niezawodne—dlatego CSP stanowi niezbędną, dodatkową warstwę zabezpieczeń, która uniemożliwia wykonanie złośliwych skryptów niezależnie od sposobu, w jaki dostały się do aplikacji.

| Typ ataku XSS | Jak działa | Potencjalne skutki |

|---|---|---|

| Reflected XSS | Złośliwy kod w adresie URL, wykonywany natychmiast po wejściu użytkownika | Przejęcie sesji, kradzież danych uwierzytelniających, dystrybucja malware |

| Stored XSS | Atakujący wstrzykuje kod do bazy/serwera, jest serwowany wszystkim użytkownikom | Masowe przejęcia, trwałe ataki, kradzież danych na dużą skalę |

| DOM-based XSS | Luki w klienckim JavaScript niepoprawnie przetwarzającym dane wejściowe | Kradzież sesji, keylogging, manipulacja stroną, przechwytywanie danych |

Content Security Policy działa poprzez definiowanie dyrektyw w nagłówkach HTTP, które określają, z jakich źródeł mogą być ładowane różne typy zasobów na Twojej stronie. Dyrektywa default-src pełni rolę domyślnej polityki dla wszystkich typów zasobów nieobjętych bardziej szczegółowymi dyrektywami, co pozwala jednym ruchem zdefiniować bazowy poziom bezpieczeństwa. CSP wykorzystuje wyrażenia źródłowe, takie jak 'self' (tylko ta sama domena), konkretne nazwy domen (example.com) czy wildcards (*.example.com), by określić zaufane źródła; możliwe jest łączenie wielu źródeł w jednej dyrektywie. Przykładowy nagłówek CSP może wyglądać tak:

Content-Security-Policy: default-src 'self'; script-src 'self' cdn.example.com; style-src 'self' fonts.googleapis.com

Po otrzymaniu takiego nagłówka przeglądarka egzekwuje politykę, blokując wszystkie zasoby niespełniające podanych reguł—jeśli skrypt spróbuje się załadować z niedozwolonej domeny, przeglądarka go zablokuje i zarejestruje naruszenie. W celu testowania i stopniowego wdrażania CSP dostępny jest także nagłówek Content-Security-Policy-Report-Only, który monitoruje naruszenia bez blokowania zasobów, pozwalając wyłapać problemy przed egzekwowaniem polityki.

CSP oferuje liczne dyrektywy, które dają szczegółową kontrolę nad różnymi typami zasobów i zachowaniami na stronie:

script-src – Kontroluje, z jakich źródeł mogą być wykonywane skrypty JavaScript; to jedna z najważniejszych dyrektyw zapobiegających XSS. Przykład: script-src 'self' trusted-cdn.com pozwala na skrypty tylko z własnej domeny i zaufanego CDN.

style-src – Ogranicza źródła CSS, uniemożliwiając atakującym wstrzykiwanie złośliwych arkuszy stylów, które mogą np. ukrywać formularze lub przechwytywać dane.

img-src – Kontroluje źródła obrazów; istotne, ponieważ przez obrazy atakujący mogą wykradać dane lub śledzić użytkowników.

frame-ancestors – Określa, które domeny mogą osadzać Twoją stronę w iframe, chroniąc przed clickjackingiem.

object-src – Ogranicza użycie Flasha, Javy i innych przestarzałych wtyczek będących częstym celem ataków. Zalecane ustawienie to 'none', jeśli nie są niezbędne.

base-uri – Kontroluje, jakie adresy mogą być użyte w tagach <base>, uniemożliwiając zmianę bazowego adresu i przejmowanie linków względnych.

Choć białe listy domen są przydatne, nonces i hashe oferują bardziej zaawansowane podejście do CSP, szczególnie cenne przy treściach dynamicznych i skryptach inline. Nonce to losowa, unikalna wartość generowana przy każdym żądaniu strony i umieszczana zarówno w nagłówku CSP, jak i w tagach HTML—np. script-src 'nonce-abc123def456' w nagłówku oraz <script nonce="abc123def456"> w kodzie HTML pozwala wykonać tylko ten konkretny skrypt. Hashe polegają na obliczeniu kryptograficznej sumy kontrolnej skryptu lub stylu i dodaniu jej do nagłówka CSP, np. script-src 'sha256-abc123...', co pozwala przeglądarce sprawdzić, czy skrypt nie został zmodyfikowany przed jego wykonaniem. Nonce są idealne dla treści dynamicznych generowanych po stronie serwera, natomiast hashe lepiej sprawdzają się przy statycznych skryptach inline. Obie metody są znacznie bezpieczniejsze niż białe listy, ponieważ nie opierają się na domenach—nawet jeśli atakujący wstrzyknie kod, nie będzie on miał poprawnego nonce lub hash i zostanie zablokowany. Słowo kluczowe strict-dynamic dodatkowo wzmacnia bezpieczeństwo, instruując przeglądarkę, aby ufała tylko skryptom z poprawnym nonce lub hash, całkowicie ignorując białe listy domen.

Przykład z nonce:

Content-Security-Policy: script-src 'nonce-rnd123abc'

<script nonce="rnd123abc">

console.log('Ten skrypt jest dozwolony');

</script>

Przykład z hashem:

Content-Security-Policy: script-src 'sha256-abc123def456...'

<script>

console.log('Ten skrypt jest dozwolony, jeśli hash się zgadza');

</script>

Najbezpieczniej wdrażać CSP, zaczynając od nagłówka Content-Security-Policy-Report-Only, który jedynie monitoruje naruszenia bez blokowania zasobów, pozwalając naprawić problemy zanim polityka zacznie być egzekwowana. Dokładnie testuj politykę CSP na wszystkich przeglądarkach i urządzeniach używanych przez Twoich użytkowników, zwracając szczególną uwagę na integracje zewnętrzne i narzędzia analityczne, które mogą ładować zasoby z nieoczekiwanych domen. Dla dynamicznych treści i skryptów inline używaj nonce zamiast polegać na 'unsafe-inline', które osłabia ochronę CSP, pozwalając na wykonanie dowolnego skryptu inline. Unikaj również słowa kluczowego 'unsafe-eval', ponieważ zezwala ono na użycie eval() i podobnych funkcji umożliwiających wykonanie dowolnego kodu w trakcie działania. Skonfiguruj raportowanie naruszeń CSP, dodając dyrektywę report-uri lub report-to, która przesyła logi do Twojego systemu monitoringu, pozwalając na wychwycenie ataków i błędów polityki w czasie rzeczywistym. Stopniowo rozszerzaj zakres CSP na wszystkie typy zasobów i usługi zewnętrzne, a także regularnie przeglądaj i aktualizuj politykę wraz z rozwojem aplikacji. PostAffiliatePro posiada wbudowane wsparcie CSP z domyślną konfiguracją, co ułatwia afiliantom utrzymanie wysokiego poziomu bezpieczeństwa bez konieczności zaawansowanej konfiguracji.

PostAffiliatePro wdraża kompleksową ochronę Content Security Policy w swoim panelu administracyjnym i kokpicie afilianta, zabezpieczając dane wrażliwe i uniemożliwiając nieautoryzowane wstrzykiwanie skryptów. Platforma utrzymuje starannie dobraną białą listę zaufanych domen dla kluczowych zasobów, takich jak jQuery, Bootstrap i inne biblioteki obsługujące interfejs, gwarantując, że tylko zweryfikowane źródła mogą ładować skrypty i arkusze stylów. Takie zabezpieczenie jest szczególnie istotne w panelu PostAffiliatePro, ponieważ obsługuje on rozliczenia prowizji, przetwarzanie płatności i informacje o kontach afiliantów—udany atak XSS mógłby umożliwić kradzież danych logowania, manipulowanie prowizjami czy przekierowanie płatności. Dzięki egzekwowaniu restrykcyjnych nagłówków CSP PostAffiliatePro uniemożliwia wstrzyknięcie złośliwych skryptów nawet w przypadku wykorzystania luki w kodzie aplikacji. Użytkownicy korzystają z tej ochrony bez konieczności samodzielnej konfiguracji CSP, a zespół ds. bezpieczeństwa platformy nieustannie monitoruje i aktualizuje politykę, reagując na nowe zagrożenia i wprowadzając nowe funkcjonalności.

Jednym z najpoważniejszych błędów jest traktowanie CSP jako kompletnego rozwiązania bezpieczeństwa zamiast jednej z warstw strategii defense-in-depth—CSP jest potężne, ale musi współdziałać z walidacją danych wejściowych, kodowaniem wyjścia, HTTPS i innymi zabezpieczeniami. Wielu deweloperów tworzy zbyt pobłażliwe polityki CSP, które niweczą sens użycia nagłówka, np. stosując script-src * lub default-src *, co praktycznie wyłącza ochronę CSP, pozwalając na ładowanie skryptów z dowolnego źródła. Brak testów CSP na różnych przeglądarkach i urządzeniach może prowadzić do blokowania legalnych zasobów w środowisku produkcyjnym, frustrując użytkowników i powodując awarie funkcjonalności. Nieprowadzenie monitoringu naruszeń CSP sprawia, że nie wiesz o atakach ani o zbyt restrykcyjnych zasadach, przez co pozostajesz ślepy na problemy z bezpieczeństwem. Częstym błędem jest także łączenie nonce z 'unsafe-inline', co niweczy zalety nonce—jeśli korzystasz z nonce, usuń 'unsafe-inline'. Inny popularny błąd to blokowanie legalnych zasobów przez nieuwzględnienie wszystkich usług zewnętrznych używanych przez aplikację, co prowadzi do awarii i skarg użytkowników. Wreszcie, ustawienie polityki CSP i pozostawienie jej bez aktualizacji jest ryzykowne—wraz z rozwojem aplikacji i dodawaniem nowych integracji należy regularnie przeglądać i aktualizować politykę, by zachować zarówno bezpieczeństwo, jak i funkcjonalność.

Content Security Policy najlepiej działa jako część kompleksowej strategii nagłówków bezpieczeństwa, obejmującej uzupełniające mechanizmy, takie jak X-Frame-Options (chroniący przed clickjackingiem poprzez kontrolę osadzania w iframe), X-Content-Type-Options: nosniff (zapobiegający atakom typu MIME-type sniffing) oraz Strict-Transport-Security (wymuszający HTTPS). Takie podejście warstwowe oznacza, że nawet jeśli atakujący przełamie jedną warstwę, inne wciąż chronią użytkowników i dane. CSP powinno być łączone z solidną walidacją danych wejściowych i kodowaniem wyjścia po stronie serwera, aby złośliwy kod nigdy nie dotarł do przeglądarki. HTTPS jest warunkiem koniecznym efektywnej implementacji CSP, ponieważ nagłówki CSP przesyłane przez niezaszyfrowane HTTP mogą zostać przechwycone i zmodyfikowane przez atakujących. Najbezpieczniejsze aplikacje wdrażają wszystkie te zabezpieczenia razem—CSP blokuje wstrzykiwanie skryptów, X-Frame-Options chroni przed clickjackingiem, walidacja danych powstrzymuje złośliwe dane przed wejściem do systemu, a HTTPS gwarantuje nienaruszalność nagłówków i treści w trakcie transmisji. Traktując bezpieczeństwo jako system wielowarstwowy, a nie pojedynczy mechanizm, tworzysz środowisko, w którym atakujący muszą pokonać wiele przeszkód, by osiągnąć cel.

Content Security Policy to kluczowy mechanizm bezpieczeństwa, zapewniający skuteczną ochronę przed atakami XSS—jedną z najpowszechniejszych i najgroźniejszych podatności webowych. Wdrażając dobrze skonfigurowaną politykę CSP, znacząco ograniczasz ryzyko wstrzyknięcia i wykonania złośliwych skryptów na swojej stronie, chroniąc dane, sesje i zaufanie użytkowników. PostAffiliatePro oferuje wbudowaną ochronę CSP, automatycznie zabezpieczając panel afiliacyjny i kokpit bez konieczności ręcznej konfiguracji, jednocześnie pozostawiając możliwość dostosowania polityki do indywidualnych potrzeb. Jeśli jeszcze nie używasz CSP na swojej platformie afiliacyjnej, to najwyższa pora ją włączyć—zacznij od trybu raportowania, przetestuj dokładnie, a następnie stopniowo egzekwuj coraz bardziej restrykcyjne zasady, wraz ze wzrostem pewności konfiguracji. Chroń swoją sieć afiliacyjną i użytkowników, wdrażając CSP już dziś i korzystaj z zintegrowanych funkcji bezpieczeństwa PostAffiliatePro, aby utrzymać skuteczną ochronę przed nowymi zagrożeniami.

Content-Security-Policy (CSP) to mechanizm bezpieczeństwa przeglądarki, który stanowi drugą linię obrony przed atakami typu cross-site scripting (XSS). Określa, które zewnętrzne domeny i zasoby mogą być ładowane na Twoich stronach, uniemożliwiając wykonywanie złośliwych skryptów nawet wtedy, gdy obejdą one podstawowe zabezpieczenia. CSP jest niezbędna do ochrony wrażliwych danych i utrzymania zaufania użytkowników.

CSP chroni przed XSS dzięki podejściu opartemu na białych listach, wskazując przeglądarkom, które źródła są zaufane dla skryptów, arkuszy stylów, obrazów i innych zasobów. Gdy przeglądarka napotka zasób niezgodny z zasadami CSP, blokuje jego ładowanie i rejestruje naruszenie. Zapobiega to wstrzykiwaniu i wykonywaniu złośliwego kodu, nawet jeśli uda się wykorzystać lukę w aplikacji.

Nonce to losowe, unikalne wartości generowane przy każdym żądaniu strony i umieszczane zarówno w nagłówku CSP, jak i w tagach HTML, co czyni je idealnymi dla treści dynamicznych. Hash polega na obliczeniu kryptograficznej sumy kontrolnej zawartości skryptu i dodaniu jej do nagłówka CSP, przez co lepiej sprawdza się przy statycznych skryptach inline. Oba rozwiązania są bezpieczniejsze niż białe listy domen, ponieważ nie polegają na pozwoleniach opartych na domenie.

Tak, zbyt restrykcyjna polityka CSP może zablokować legalne zasoby i spowodować problemy z działaniem strony. Dlatego zaleca się rozpoczęcie od nagłówka Content-Security-Policy-Report-Only, który monitoruje naruszenia bez blokowania zasobów. Dokładnie przetestuj politykę na wszystkich przeglądarkach i urządzeniach przed jej egzekwowaniem i stopniowo rozszerzaj pokrycie CSP wraz ze wzrostem pewności.

Możesz monitorować naruszenia CSP, dodając dyrektywę report-uri lub report-to w nagłówku CSP, która wysyła logi naruszeń do Twojego systemu monitoringu. Pozwala to wychwytywać ataki i błędy polityki w czasie rzeczywistym, identyfikować blokowane zasoby i odpowiednio dostosowywać zasady. Regularny monitoring jest kluczowy dla zachowania bezpieczeństwa i funkcjonalności.

CSP jest obsługiwana przez wszystkie nowoczesne przeglądarki, w tym Chrome, Firefox, Safari oraz Edge. Jednak starsze przeglądarki, jak Internet Explorer, mają ograniczone lub brak wsparcia dla CSP. Jeśli musisz obsługiwać przestarzałe przeglądarki, możesz użyć nagłówka Content-Security-Policy-Report-Only do monitorowania przy jednoczesnym zachowaniu kompatybilności wstecznej.

PostAffiliatePro wdraża kompleksową ochronę Content-Security-Policy w swoim panelu administracyjnym i kokpicie afilianta, korzystając z dokładnie dobranej białej listy zaufanych domen dla kluczowych zasobów. Zespół ds. bezpieczeństwa platformy na bieżąco monitoruje i aktualizuje politykę, reagując na nowe zagrożenia. Użytkownicy korzystają z tej ochrony bez potrzeby samodzielnej konfiguracji CSP.

Jeśli CSP blokuje legalne zasoby, najpierw sprawdź raporty naruszeń, aby zidentyfikować, które zasoby są blokowane. Następnie zaktualizuj politykę CSP, dodając legalne źródło do białej listy. Przetestuj dokładnie zmiany przed wdrożeniem na produkcji i rozważ użycie nonce lub hash zamiast białych list domen dla większego bezpieczeństwa.

PostAffiliatePro zawiera wbudowaną ochronę Content-Security-Policy, chroniącą Twoją sieć partnerską przed atakami XSS i złośliwym wstrzykiwaniem skryptów. Zacznij chronić swoją platformę już dziś dzięki funkcjom bezpieczeństwa klasy korporacyjnej.

Dowiedz się, jak Post Affiliate Pro eliminuje podatności na cross-site scripting poprzez walidację danych wejściowych, kodowanie wyjściowe i Politykę.

Dowiedz się więcej o poprawce podatności XSS w najnowszej aktualizacji PostAffiliatePro. Sprawdź, jak rygorystyczna walidacja danych wejściowych i kodowanie wyj...

Poznaj lutowe aktualizacje PostAffiliatePro z 2024 roku, obejmujące zmienne profilu użytkownika w adresach URL przekierowań, ulepszone powiadomienia e-mail,.

Zgoda na Pliki Cookie

Używamy plików cookie, aby poprawić jakość przeglądania i analizować nasz ruch. See our privacy policy.