Jak odzyskać utracone lub nieoznaczone linki do obrazów

Dowiedz się, jak znaleźć nieoznaczone obrazy za pomocą wyszukiwania obrazem Google, poprosić o prawidłowe oznaczenie autorstwa oraz odzyskać cenne backlinki,....

Dowiedz się, dlaczego bezpośrednie przesyłanie jest niezbędne dla bezpieczeństwa zdjęć profilowych.

Gdy użytkownicy przesyłają zdjęcia profilowe za pomocą przesyłania przez URL, w praktyce instruują Twój serwer, aby pobrał obraz z zewnętrznego źródła — co wprowadza wiele podatności na każdym etapie transakcji. Ataki typu man-in-the-middle (MITM) mogą przechwycić obraz podczas przesyłu, umożliwiając atakującym wstrzyknięcie złośliwego kodu, podmianę prawdziwych obrazów na treści phishingowe lub bezpośrednie zainfekowanie pliku przed dotarciem na Twój serwer. Podszywanie się pod URL pozwala atakującym tworzyć zwodnicze adresy, które wyglądają na wiarygodne, ale przekierowują do złośliwych serwerów z podłożonymi obrazami, a przejęcie DNS może przekierować żądania na infrastrukturę kontrolowaną przez atakujących. Zewnętrzne źródła obrazów są z natury niegodne zaufania — nie masz kontroli nad poziomem bezpieczeństwa serwera, czy został on naruszony ani jakie modyfikacje następują pomiędzy źródłem a Twoją platformą. Bezpośrednie przesyłanie całkowicie eliminuje tę powierzchnię ataku, pozwalając użytkownikom przesyłać pliki bezpośrednio ze swojego urządzenia na Twoje bezpieczne serwery, całkowicie omijając niepewne zewnętrzne źródła i zapewniając pełną kontrolę nad integralnością i walidacją plików.

Zgodnie ze standardami OWASP, podatności związane z przesyłaniem plików należą do najpoważniejszych zagrożeń bezpieczeństwa aplikacji webowych, a niewłaściwa obsługa plików pozwala atakującym wykonywać dowolny kod na Twoich serwerach. Główne wektory ataku to zdalne wykonanie kodu (RCE), gdzie atakujący przesyłają pliki wykonywalne podszywające się pod obrazy w celu uzyskania dostępu do serwera; Cross-Site Scripting (XSS), osiągany przez pliki SVG zawierające osadzony JavaScript wykonywany w przeglądarkach użytkowników; oraz ataki typu path traversal, w których specjalnie spreparowane nazwy plików, takie jak ../../etc/passwd, pozwalają na zapis plików poza zamierzonymi katalogami. Same pliki obrazów mogą być uzbrojone na wiele sposobów: obrazy SVG mogą zawierać złośliwy JavaScript uruchamiany podczas wyświetlania w przeglądarkach, pliki poligloty łączą kod obrazka z plikiem wykonywalnym, by ominąć podstawowe sprawdzanie typu pliku, a metadane EXIF w plikach JPEG i PNG mogą być wykorzystywane do wstrzykiwania złośliwego kodu lub wywoływania przepełnień bufora w bibliotekach przetwarzających obrazy. Przykłady z rzeczywistości to luka w wtyczce WordPress z 2019 roku, gdzie atakujący przesyłali pliki SVG z osadzonym JavaScriptem, by przejąć tysiące stron, oraz luka Magento z 2021 roku, gdzie niewłaściwa walidacja pozwalała na zdalne wykonanie kodu przez odpowiednio spreparowane obrazy. Te podatności utrzymują się, ponieważ wiele platform polega na walidacji po stronie klienta lub prostym sprawdzaniu rozszerzenia pliku, które łatwo obejść za pomocą narzędzi do manipulacji plikami.

| Aspekt | Przesyłanie przez URL | Bezpośrednie przesyłanie |

|---|---|---|

| Kontrola walidacji | Ograniczona | Pełna |

| Skanowanie pod kątem malware | Brak gwarancji | Zintegrowane |

| Ryzyko man-in-the-middle | Wysokie | Brak |

| Integralność pliku | Naruszona | Zweryfikowana |

| Kontrola metadanych | Zewnętrzna | Wewnętrzna |

| Szybkość | Wolniej | Szybciej |

| Kontrola dostępu | Brak ograniczeń | Granularna |

| Gotowość do zgodności | Nie | Tak |

Bezpośrednie przesyłanie wdraża wielowarstwową architekturę bezpieczeństwa, która weryfikuje pliki na poziomie serwera zanim trafią do systemu plików lub staną się dostępne dla użytkowników. Po przesłaniu pliku bezpośrednio, serwer natychmiast przeprowadza walidację po stronie serwera, której nie da się obejść manipulacją po stronie klienta — sprawdzając rozszerzenia plików na podstawie ścisłej białej listy, weryfikując magic bytes (sygnatury binarne na początku pliku, identyfikujące jego rzeczywisty typ niezależnie od nazwy), oraz sprawdzając typy MIME na podstawie zawartości, a nie zgłoszonych przez użytkownika metadanych. System zapobiega atakom path traversal poprzez generowanie losowych nazw plików, niepowiązanych z danymi wejściowymi użytkownika, przechowywanie plików w dedykowanym katalogu poza główną strukturą serwera www, gdzie nie mogą być bezpośrednio uruchamiane, oraz wdrożenie ścisłej kontroli dostępu wymagającej uwierzytelnionych żądań do pobierania plików. Mechanizmy bezpiecznego przechowywania gwarantują, że nawet jeśli atakujący uzyska dostęp do bazy danych, nie uzyska bezpośredniego dostępu do plików graficznych, a dodatkowe warstwy ochrony — takie jak uprawnienia do plików i konteksty SELinux — zapobiegają nieautoryfikowanej modyfikacji plików. Dzięki połączeniu tych rozwiązań technicznych bezpośrednie przesyłanie zapewnia, że jedynie prawidłowe obrazy trafiają do systemu przechowywania, a nawet jeśli plik ominie początkową walidację, pozostaje odizolowany i niedostępny do potencjalnego wykorzystania.

Rozwiązania klasy korporacyjnej dla bezpośredniego przesyłania integrują skanowanie antywirusowe przy użyciu silników takich jak ClamAV — otwartoźródłowego systemu wykrywania malware, który analizuje przesyłane pliki względem stale aktualizowanej bazy sygnatur wirusów zawierającej miliony zidentyfikowanych wzorców złośliwego oprogramowania. Proces skanowania może odbywać się w dwóch kluczowych momentach: skanowanie przed zapisaniem analizuje pliki natychmiast po przesłaniu, zanim zostaną zapisane, umożliwiając natychmiastowe odrzucenie zagrożeń, natomiast skanowanie po zapisaniu zapewnia dodatkową warstwę weryfikacji dla plików, które mogły umknąć początkowej detekcji lub reprezentują nowe zagrożenia. Gdy wykryte zostaną złośliwe pliki, system automatycznie blokuje przesyłanie, uniemożliwia zapis i rejestruje incydent do celów audytowych — gwarantując, że żadne niebezpieczne treści nie trafią do infrastruktury przechowywania platformy. Nowoczesne systemy antywirusowe utrzymują bazy sygnatur wirusów aktualizowane kilka razy dziennie, włączając wiedzę od globalnych zespołów bezpieczeństwa i zapewniając wykrywanie nowych odmian malware w ciągu kilku godzin od ich wykrycia. Proces skanowania inteligentnie obsługuje fałszywe alarmy (prawidłowe pliki błędnie oznaczone jako złośliwe) dzięki mechanizmom białych list i procedurom ręcznego przeglądu, co zapobiega niepotrzebnemu odrzucaniu plików użytkowników przy zachowaniu restrykcyjnych standardów bezpieczeństwa. Pliki oznaczone jako podejrzane trafiają do kwarantanny, gdzie są izolowane w wydzielonej przestrzeni, rejestrowane z metadanymi i dostępne do analizy przez zespół bezpieczeństwa bez ryzyka dla platformy.

Bezpieczeństwo bezpośredniego przesyłania obejmuje wszystkie zasoby graficzne na Twojej platformie afiliacyjnej, z których każda kategoria niesie własne ryzyko:

Każdy typ obrazu wymaga tych samych rygorystycznych standardów walidacji, niezależnie od wielkości czy pozornego znaczenia, ponieważ atakujący celują właśnie w pomijane kategorie zasobów, gdzie kontrola bezpieczeństwa bywa słabsza.

Wdrożenie bezpośredniego przesyłania z kompleksowymi mechanizmami bezpieczeństwa jest zgodne z dobrymi praktykami OWASP w zakresie przesyłania plików, które jednoznacznie rekomendują walidację po stronie serwera, sprawdzanie typu pliku na białej liście oraz bezpieczne przechowywanie poza katalogami publicznymi — standardy te są uznawane globalnie za fundament bezpiecznej obsługi plików. Zgodność z RODO (GDPR) wymaga wdrożenia odpowiednich środków technicznych chroniących dane osobowe, a ponieważ zdjęcia profilowe uznawane są za dane osobowe, bezpośrednie przesyłanie ze skanowaniem i bezpiecznym przechowywaniem stanowi realizację obowiązku ochrony danych i ogranicza odpowiedzialność w przypadku incydentów. Zgodność z PCI-DSS (relewantna, jeśli platforma przetwarza płatności) nakłada ścisłe wymogi dotyczące przesyłania plików: zakaz uruchamiania przesłanych plików oraz rejestrowanie wszystkich operacji na plikach — wymagania te są naturalnie spełniane przez architekturę bezpośredniego przesyłania. Standardy branżowe, takie jak NIST czy ISO 27001, podkreślają wagę walidacji danych wejściowych i bezpiecznej obsługi plików jako podstawowych kontrolek bezpieczeństwa, a bezpośrednie przesyłanie jest najlepszą praktyką ich wdrożenia. Platformy korzystające z tej technologii mogą wykazać zgodność podczas audytów bezpieczeństwa, ograniczyć powierzchnię ataku podczas kontroli regulacyjnych i udokumentować klientom dojrzałość rozwiązań zabezpieczających.

Skuteczne bezpieczeństwo bezpośredniego przesyłania wymaga wdrożenia wielu uzupełniających się rozwiązań, które wspólnie tworzą solidną obronę przed atakami opartymi na plikach. Stosuj białą listę rozszerzeń — dopuszczaj wyłącznie niezbędne formaty (JPEG, PNG, WebP, GIF) zamiast blokowania niebezpiecznych typów (czarne listy są zawsze niekompletne i nie chronią przed nowymi wektorami ataków). Wymuszaj limity rozmiaru plików (zwykle 5–10 MB dla zdjęć profilowych), aby zapobiegać atakom wyczerpania przestrzeni dyskowej i zmniejszyć powierzchnię ataku związaną z przetwarzaniem plików. Wdrażaj losowe nazewnictwo plików z użyciem kryptograficznie bezpiecznych generatorów, całkowicie odrywając nazwę od danych wejściowych użytkownika i uniemożliwiając atakującym przewidywanie lokalizacji plików lub wykorzystanie podatności typu path traversal. Przechowuj pliki poza katalogiem web root w dedykowanym folderze z ograniczonymi uprawnieniami systemowymi, dzięki czemu nawet w przypadku uzyskania dostępu do serwera webowego atakujący nie będą mogli uruchomić lub zmodyfikować plików. Wdrażaj granularną kontrolę dostępu wymagającą uwierzytelnienia i autoryzacji przed udostępnieniem plików, rejestruj wszystkie próby dostępu i stosuj podpisane URL-e z czasem ważności, by zapobiec nieautoryzowanemu udostępnianiu. Serwuj pliki przez Content Delivery Network (CDN), która dystrybuuje obrazy z punktów brzegowych i stanowi dodatkową warstwę ochrony przed dostępem do serwerów źródłowych. Przeprowadzaj regularne audyty bezpieczeństwa implementacji przesyłania plików, w tym testy penetracyjne logiki walidacji, analizę logów dostępu pod kątem podejrzanych wzorców i aktualizacje sygnatur malware oraz reguł bezpieczeństwa.

PostAffiliatePro wdraża kompleksowy system bezpośredniego przesyłania zaprojektowany specjalnie dla platform marketingu afiliacyjnego, rozumiejąc, że zdjęcia profilowe, zasoby kampanii i materiały promocyjne wymagają zabezpieczeń na poziomie korporacyjnym, by chronić zarówno platformę, jak i użytkowników. Platforma integruje skanowanie pod kątem malware w czasie rzeczywistym z użyciem branżowych silników antywirusowych sprawdzających każdy przesłany plik przed zapisaniem, automatycznie poddając kwarantannie pliki podejrzane i blokując przedostanie się złośliwych treści do infrastruktury. Pliki przechowywane są w bezpiecznych, odizolowanych magazynach poza katalogiem publicznym, z ograniczoną kontrolą dostępu, a dystrybuowane są przez globalny CDN, co zapewnia szybkie ładowanie obrazów i dodatkową warstwę ochrony pomiędzy użytkownikiem a serwerem źródłowym. Z perspektywy użytkownika, bezpośrednie przesyłanie w PostAffiliatePro eliminuje niedogodności przesyłania przez URL — użytkownik po prostu wybiera plik ze swojego urządzenia, a platforma automatycznie realizuje walidację i bezpieczeństwo, natychmiast informując o powodzeniu lub niepowodzeniu operacji. Wdrożenie to przynosi znaczną poprawę wydajności poprzez eliminację zależności od zewnętrznych serwerów, skrócenie czasu ładowania obrazów dzięki CDN i wyeliminowanie opóźnień związanych z wolnymi lub niedostępnymi źródłami zewnętrznymi. Podejście PostAffiliatePro do bezpośredniego przesyłania stanowi przewagę konkurencyjną w branży oprogramowania afiliacyjnego, świadcząc o dojrzałości bezpieczeństwa, która przyciąga klientów korporacyjnych i wyróżnia platformę na tle konkurencji korzystającej z mniej bezpiecznych metod przesyłania. Decydując się na PostAffiliatePro, sieci afiliacyjne otrzymują platformę stawiającą bezpieczeństwo na pierwszym miejscu bez kompromisów dla wygody użytkowników, chroniącą reputację i dane oraz umożliwiającą wygodne zarządzanie grafikami w całym ekosystemie afiliacyjnym.

Przesyłanie przez URL polega na odwołaniu do zewnętrznych obrazów, natomiast bezpośrednie przesyłanie zapisuje pliki na bezpiecznych serwerach platformy, wraz z weryfikacją i skanowaniem. Bezpośrednie przesyłanie zapewnia pełną kontrolę nad integralnością i bezpieczeństwem plików, eliminując zależność od zewnętrznych źródeł.

Tak, zewnętrzne obrazy mogą zostać naruszone przez ataki typu man-in-the-middle, złośliwe serwery lub przez ukryty kod w metadanych. Bezpośrednie przesyłanie eliminuje to ryzyko poprzez weryfikację i skanowanie wszystkich plików przed ich przechowaniem.

Bezpośrednie przesyłanie weryfikuje typy plików, skanuje pod kątem złośliwego kodu i bezpiecznie przechowuje pliki, uniemożliwiając wykonanie osadzonych skryptów. Pliki SVG i inne potencjalnie niebezpieczne formaty są szczegółowo analizowane przed akceptacją.

Skanowane są wszystkie przesyłane pliki, w tym obrazy (JPG, PNG, GIF, SVG), dokumenty i inne typy multimediów. Silnik antywirusowy wykorzystuje detekcję opartą na sygnaturach, aby identyfikować znane wzorce złośliwego oprogramowania we wszystkich formatach plików.

Nie, bezpośrednie przesyłanie jest zazwyczaj szybsze, ponieważ eliminuje zależność od zewnętrznych serwerów i wykorzystuje zoptymalizowane lokalne przetwarzanie. Użytkownicy doświadczają szybszego przesyłania i natychmiastowej informacji zwrotnej o statusie walidacji pliku.

Zaleca się przejście na bezpośrednie przesyłanie nowych obrazów oraz ponowne przesłanie kluczowych grafik dla zwiększenia bezpieczeństwa. Dzięki temu wszystkie zasoby Twojej platformy będą korzystać ze zintegrowanego skanowania i bezpiecznego przechowywania.

Plik jest automatycznie poddawany kwarantannie, a przesyłanie zostaje odrzucone wraz z powiadomieniem użytkownika o zagrożeniu. Incydent jest rejestrowany do celów audytu bezpieczeństwa, a złośliwy plik nigdy nie trafia do magazynu platformy.

PostAffiliatePro korzysta ze zintegrowanego skanowania antywirusowego, walidacji po stronie serwera, bezpiecznej dystrybucji CDN i stosuje standardy bezpieczeństwa OWASP. Wszystkie obrazy są weryfikowane, skanowane i bezpiecznie przechowywane z granularną kontrolą dostępu.

Chroń swoje zdjęcia profilowe, kampanie i zasoby dzięki zintegrowanemu systemowi bezpieczeństwa bezpośredniego przesyłania w PostAffiliatePro. Wyeliminuj podatności związane z przesyłaniem przez URL i wdrażaj ochronę plików na poziomie korporacyjnym już dziś.

Dowiedz się, jak znaleźć nieoznaczone obrazy za pomocą wyszukiwania obrazem Google, poprosić o prawidłowe oznaczenie autorstwa oraz odzyskać cenne backlinki,....

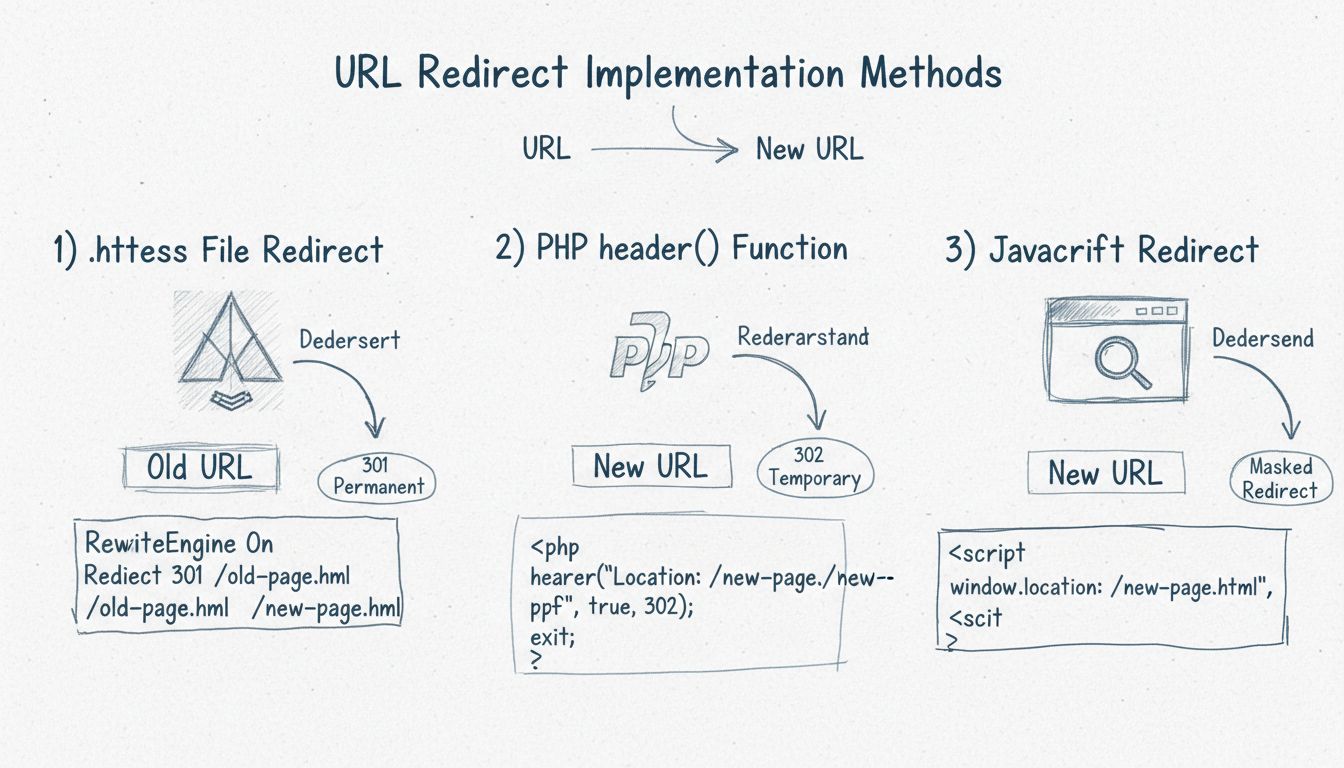

Dowiedz się, jak wdrożyć przekierowania URL za pomocą pliku .htaccess, funkcji header() w PHP oraz JavaScript. Poznaj metody przekierowań 301 trwałych, 302 tymc...

Dowiedz się, dlaczego linki wychodzące są ważne dla SEO w 2025 roku. Odkryj, jak linki zewnętrzne zwiększają wiarygodność, poprawiają pozycjonowanie i podnoszą ...

Zgoda na Pliki Cookie

Używamy plików cookie, aby poprawić jakość przeglądania i analizować nasz ruch. See our privacy policy.