Czy WordPress jest dobry do marketingu afiliacyjnego?

Dowiedz się, dlaczego WordPress jest najlepszym wyborem do marketingu afiliacyjnego. Poznaj wtyczki, śledzenie, korzyści SEO oraz jak zbudować dochodowy biznes ...

Dowiedz się, jak chronić swoją stronę WordPress przed atakami brute force, wdrażając uwierzytelnianie dwuskładnikowe i zmieniając domyślny adres URL.

WordPress napędza ponad 43% wszystkich stron internetowych na świecie, co czyni go najpopularniejszym systemem zarządzania treścią. Ta powszechność sprawia jednak, że jest on kuszącym celem dla hakerów i cyberprzestępców. Według badań strony WordPress doświadczają setek prób logowania metodą brute force każdego miesiąca, a niektóre witryny raportują ponad 24 ataki dziennie. Stawka jest wysoka — przejęcie kontroli nad stroną WordPress może skutkować kradzieżą danych, rozprzestrzenianiem złośliwego oprogramowania, zniszczeniem witryny lub całkowitą utratą kontroli nad cyfrową obecnością. Wdrażanie solidnych zabezpieczeń, takich jak uwierzytelnianie dwuskładnikowe i ukrywanie adresu logowania, nie jest opcją — to konieczność, by chronić swoją firmę i użytkowników.

Atak brute force to metoda cyberataku, w której hakerzy używają zautomatyzowanych narzędzi do wielokrotnego testowania kombinacji logowania, aż znajdą poprawne hasło. Ataki te są szczególnie skuteczne przeciwko WordPressowi, ponieważ strona logowania jest publicznie dostępna, a domyślny adres URL jest powszechnie znany. Atakujący nie potrzebują zaawansowanych umiejętności — po prostu uruchamiają skrypty próbujące tysięcy popularnych kombinacji haseł w krótkim czasie. Celem jest przełamanie zabezpieczeń witryny przez samą ilość i wytrwałość. Nawet jeśli Twoje hasło jest stosunkowo mocne, zdeterminowany atakujący z odpowiednią mocą obliczeniową i czasem może je złamać metodą brute force.

Domyślnie każda instalacja WordPressa używa tego samego schematu adresu logowania: twojastrona.com/wp-login.php lub twojastrona.com/wp-admin. Ta przewidywalność to poważna luka w zabezpieczeniach, ponieważ hakerzy wiedzą dokładnie, gdzie znaleźć stronę logowania, bez konieczności prowadzenia rozpoznania. Domyślny adres logowania WordPressa jest tak znany, że automatyczne boty nieustannie skanują internet, wyszukując strony WordPress i próbując się do nich włamać. Korzystając z domyślnego adresu logowania, zostawiasz niejako otwarte drzwi wejściowe z wyraźnym oznaczeniem. Problem pogłębia fakt, że wielu właścicieli stron używa przewidywalnych nazw użytkownika, takich jak „admin”, co jeszcze bardziej ułatwia atakującym zawężenie celów.

| Aspekt | Domyślny adres URL | Poziom ryzyka | Częstotliwość ataków |

|---|---|---|---|

| Strona logowania | /wp-login.php | Wysokie | 100+ prób/miesiąc |

| Panel administratora | /wp-admin | Wysokie | 50+ prób/miesiąc |

| Wykrywalność | Łatwo znaleźć | Krytyczne | Automatyczne skanowanie |

| Nazwa użytkownika | Często „admin” | Wysokie | Ataki ukierunkowane |

| Ochrona | Brak | Krytyczne | Ciągłe zagrożenie |

Uwierzytelnianie dwuskładnikowe (2FA) to metoda zabezpieczeń wymagająca dwóch oddzielnych form identyfikacji, aby uzyskać dostęp do konta WordPress. Zamiast polegać wyłącznie na haśle, 2FA dodaje kolejny krok weryfikacji, który zwykle polega na czymś, co posiadasz (np. telefon lub klucz sprzętowy), lub czymś, czym jesteś (np. odcisk palca). Takie podwójne zabezpieczenie sprawia, że nieautoryzowany dostęp staje się wielokrotnie trudniejszy, nawet jeśli napastnik pozna Twoje hasło. Piękno 2FA polega na tym, że zdalni atakujący praktycznie nie są w stanie go obejść, bo wymaga ono fizycznego dostępu do drugiego składnika uwierzytelnienia. Według ekspertów 2FA jest w 100% skuteczne w zapobieganiu atakom brute force, ponieważ atakujący nie są w stanie jednocześnie odgadnąć hasła i drugiego składnika.

WordPress i jego wtyczki bezpieczeństwa obsługują różne metody 2FA, każda z własnymi zaletami i zastosowaniami:

Jednorazowe hasło generowane na podstawie czasu (TOTP): Wykorzystuje aplikację uwierzytelniającą, taką jak Google Authenticator lub Authy, do generowania nowego 6-cyfrowego kodu co 30 sekund. To najpopularniejsza metoda, ponieważ nie wymaga połączenia z internetem i działa offline.

Kody SMS: Wysyła kod weryfikacyjny na telefon za pomocą wiadomości SMS. Choć wygodne, SMS-y są mniej bezpieczne od TOTP, bo podatne na ataki typu SIM swapping.

Kody e-mailowe: Wysyła kod weryfikacyjny na zarejestrowany adres e-mail. Ta metoda jest niezawodna i nie wymaga smartfona, dzięki czemu jest dostępna dla wszystkich użytkowników.

Klucze sprzętowe: Wykorzystuje urządzenia sprzętowe, takie jak YubiKey lub biometryka. To najbezpieczniejsza metoda, odporna na phishing i nie polega na kodach, które można przechwycić.

Kody zapasowe: Kody jednorazowe generowane podczas konfiguracji 2FA, które możesz wykorzystać, jeśli utracisz dostęp do głównej metody uwierzytelniania. Zawsze zapisuj je w bezpiecznym miejscu.

Istnieje kilka doskonałych wtyczek WordPress, które umożliwiają łatwe wdrożenie 2FA. WP 2FA to darmowa, rozbudowana wtyczka obsługująca różne metody uwierzytelniania i pozwalająca administratorom wymuszać 2FA dla wybranych ról użytkowników. Wordfence Login Security to lekka wtyczka skupiająca się wyłącznie na 2FA, która płynnie integruje się z WordPressem i WooCommerce. ProfilePress 2FA jest idealna dla serwisów członkowskich i sklepów e-commerce, oferując egzekwowanie 2FA według ról i zarządzanie kodami odzyskiwania. Shield Security zapewnia kompleksowe funkcje ochrony, wykraczające poza 2FA, w tym firewall i limity prób logowania. Wtyczka Two Factor, rozwijana przez społeczność WordPress, oferuje prostą, lekką obsługę podstawowego 2FA. Google Authenticator to całkowicie darmowa opcja współpracująca z popularną aplikacją Google Authenticator i obsługująca nieograniczoną liczbę użytkowników bez ograniczeń premium. Każda wtyczka ma swoje mocne strony, więc wybierz odpowiednią w zależności od potrzeb strony, liczby użytkowników i oczekiwanych funkcji.

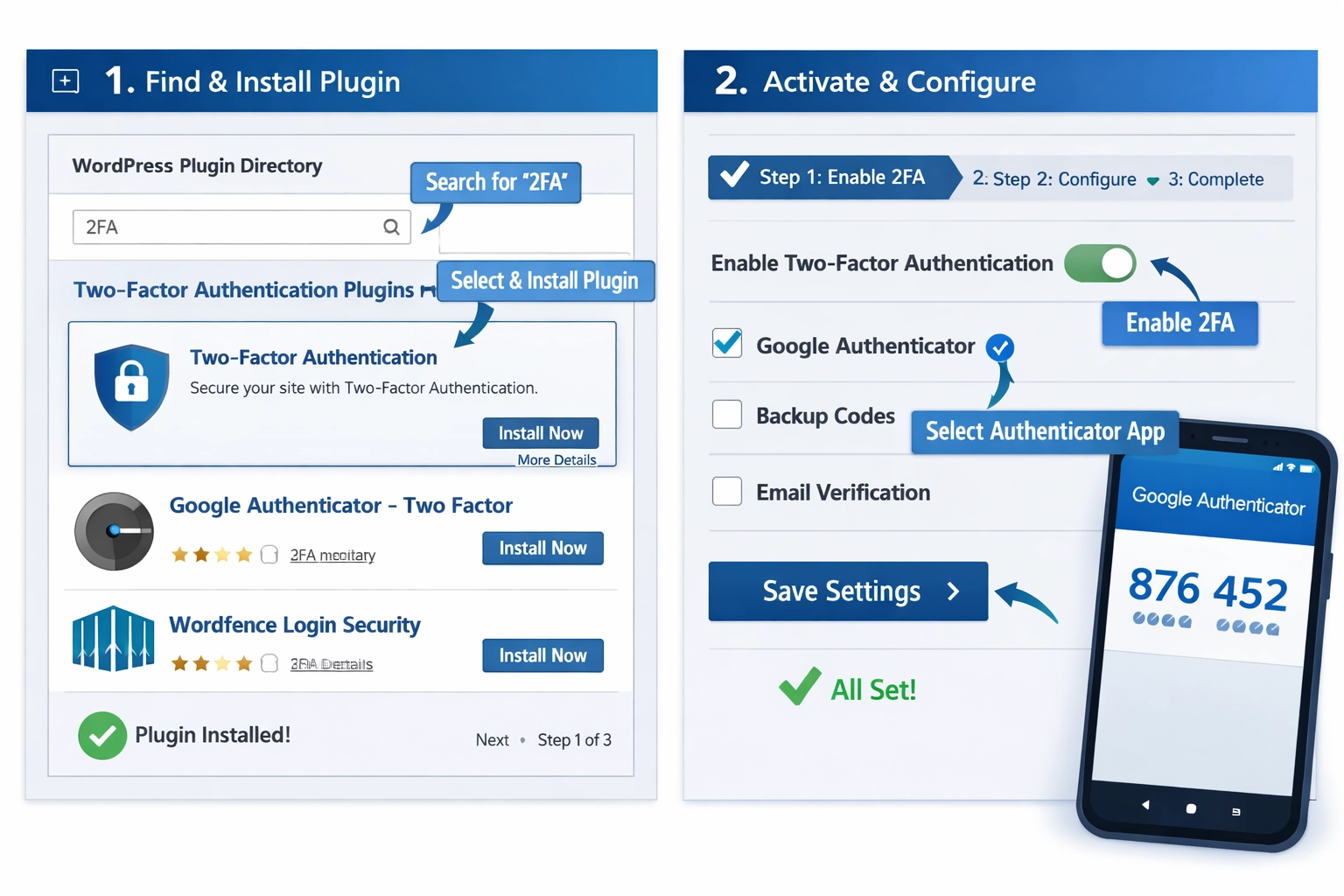

Instalacja wtyczki 2FA na stronie WordPress jest prosta i zajmuje tylko kilka minut. Najpierw zaloguj się do panelu WordPress i przejdź do Wtyczki > Dodaj nową. Wyszukaj wybraną wtyczkę 2FA (polecamy WP 2FA dla większości stron) i kliknij przycisk Zainstaluj. Po instalacji kliknij Aktywuj, aby włączyć wtyczkę. Następnie przejdź do ustawień wtyczki — zazwyczaj znajdziesz je w Ustawieniach lub jako osobny element menu. Włącz 2FA dla swojego konta, klikając przycisk aktywacji i postępuj zgodnie z kreatorem konfiguracji. Kreator wyświetli kod QR, który zeskanujesz aplikacją uwierzytelniającą (Google Authenticator, Authy lub Microsoft Authenticator). Twoja aplikacja wygeneruje 6-cyfrowy kod, który wpiszesz, by potwierdzić konfigurację. Na koniec wygeneruj i zapisz kody zapasowe w bezpiecznym miejscu — są one kluczowe do odzyskania konta w przypadku utraty urządzenia.

Zmiana adresu URL logowania WordPressa to jedna z najprostszych i najskuteczniejszych metod ochrony. Przenosząc stronę logowania z domyślnego /wp-login.php na niestandardowy adres, np. /secure-access/ lub /admin-portal/, znacząco utrudniasz automatycznym botom znalezienie strony logowania. Większość ataków brute force jest oportunistyczna — hakerzy korzystają z narzędzi skanujących domyślne adresy logowania WordPress. Jeśli Twoja strona logowania nie znajduje się tam, gdzie się jej spodziewają, zwykle przechodzą do łatwiejszych celów. Najlepiej użyć do tego wtyczki zamiast ręcznych modyfikacji plików, gdyż wtyczki dbają o wszystkie techniczne szczegóły i zapewniają kompatybilność z aktualizacjami WordPressa. Wybierając nowy adres logowania, wybierz taki, który łatwo zapamiętasz, ale będzie trudny do odgadnięcia przez innych — unikaj oczywistych opcji typu /admin/ czy /login/.

WPS Hide Login to jedna z najpopularniejszych i najbardziej niezawodnych wtyczek do zmiany adresu logowania WordPress. Aby z niej skorzystać, najpierw zainstaluj i aktywuj wtyczkę z katalogu wtyczek WordPress. Przejdź do Ustawienia > WPS Hide Login, aby otworzyć stronę konfiguracji. W polu Login URL wpisz wybraną niestandardową ścieżkę logowania (np. „secure-access” lub „admin-portal”). Możesz też ustawić, by wtyczka przekierowywała osoby próbujące odwiedzić domyślne adresy /wp-login.php lub /wp-admin na konkretną stronę, np. stronę główną lub stronę 404. Wtyczka automatycznie obsługuje wszystkie przekierowania i zapewnia prawidłowe działanie WordPressa z nowym adresem logowania. Ważne: dodaj nowy adres logowania do zakładek lub zapisz go w bezpiecznym miejscu — będziesz go potrzebować do zalogowania się do panelu. Jeśli zapomnisz niestandardowego adresu logowania, nadal możesz uzyskać do niego dostęp przez FTP lub panel hostingu.

Choć 2FA i ukryty adres logowania zapewniają doskonałą ochronę, najlepiej sprawdzają się jako element szerokiej strategii bezpieczeństwa. Silne hasła to podstawa — używaj kombinacji wielkich i małych liter, cyfr oraz znaków specjalnych i nie powtarzaj haseł na różnych stronach. Ograniczaj liczbę prób logowania za pomocą wtyczki blokującej konta po określonej liczbie nieudanych prób, by uniemożliwić włamania metodą brute force poprzez wytrwałość. Biała lista adresów IP ogranicza możliwość logowania tylko do wybranych adresów IP, co sprawdza się, jeśli Twój zespół zawsze loguje się z tej samej lokalizacji. Weryfikacja CAPTCHA na stronie logowania to kolejna warstwa ochrony, wymagająca potwierdzenia, że użytkownik jest człowiekiem, blokując tym samym ataki botów. Regularne kopie zapasowe sprawią, że nawet w razie przejęcia strony, szybko ją przywrócisz do czystej wersji. Aktualizuj WordPressa na bieżąco — włącz automatyczne aktualizacje rdzenia, wtyczek i motywów, bo często zawierają one poprawki krytycznych luk bezpieczeństwa.

Dla maksymalnego bezpieczeństwa wdrażaj zarówno 2FA, jak i ukryty adres logowania — doskonale się uzupełniają. Wymuś 2FA dla wszystkich kont administratorów i redaktorów, bo mają największe uprawnienia. Dla większych zespołów stosuj wtyczki umożliwiające egzekwowanie 2FA według ról, by wymagać go od administratorów, pozostawiając opcjonalnym dla współpracowników. Regularnie przeglądaj konta użytkowników i usuwaj nieaktywne lub niepotrzebne konta, by zmniejszyć liczbę potencjalnych punktów wejścia dla atakujących. Rozważ użycie menedżera haseł do generowania i przechowywania skomplikowanych haseł, co ułatwi utrzymanie silnych danych dostępowych bez konieczności ich zapamiętywania. Udokumentuj konfigurację zabezpieczeń i kody zapasowe w bezpiecznym miejscu dostępnym tylko dla upoważnionych osób. Na koniec, bądź na bieżąco z najlepszymi praktykami bezpieczeństwa WordPressa, obserwując oficjalne ogłoszenia oraz renomowane blogi o bezpieczeństwie.

Jeśli utracisz dostęp do urządzenia uwierzytelniającego, nie panikuj — właśnie po to są kody zapasowe. Użyj jednego z zapisanych kodów, aby się zalogować, a następnie skonfiguruj 2FA na nowym urządzeniu. Jeśli nie możesz zeskanować kodu QR podczas konfiguracji 2FA, większość aplikacji uwierzytelniających oferuje opcję ręcznego wpisania kodu. Jeśli po aktualizacji WordPressa wtyczka 2FA przestaje działać, spróbuj ją dezaktywować i ponownie aktywować albo sprawdź forum wsparcia wtyczki pod kątem problemów z kompatybilnością. Jeśli całkowicie nie możesz się zalogować, użyj FTP, by uzyskać dostęp do plików strony i tymczasowo zmienić nazwę folderu wtyczki 2FA — wyłączy to zabezpieczenie i umożliwi zalogowanie się oraz rozwiązanie problemu. Jeśli po zmianie adresu logowania występuje pętla przekierowań, sprawdź, czy ustawienia linków bezpośrednich są poprawnie skonfigurowane, przechodząc do Ustawienia > Bezpośrednie odnośniki i klikając Zapisz zmiany. W przypadku utrzymujących się problemów skontaktuj się z pomocą techniczną hostingu — mogą pomóc zdiagnozować problem i ewentualnie przywrócić dostęp do konta.

Tak, wiele doskonałych wtyczek 2FA dla WordPressa oferuje darmowe wersje z rozbudowanymi funkcjami. Wtyczki takie jak WP 2FA, Wordfence Login Security oraz oficjalna wtyczka Two Factor są całkowicie darmowe i nie wymagają płatnych subskrypcji do podstawowej obsługi 2FA. Niektóre wtyczki mają płatne wersje z zaawansowanymi opcjami, ale darmowe wersje są wystarczające dla większości stron WordPress.

Właśnie dlatego kody zapasowe są niezbędne. Podczas konfiguracji 2FA otrzymujesz jednorazowe kody zapasowe, które należy zapisać w bezpiecznym miejscu. Jeśli zgubisz urządzenie, użyj jednego z tych kodów, aby się zalogować, a następnie skonfiguruj 2FA na nowym urządzeniu. Jeśli utracisz zarówno urządzenie, jak i kody zapasowe, skontaktuj się z dostawcą hostingu lub użyj FTP, aby tymczasowo wyłączyć wtyczkę 2FA.

Oczywiście. Wiele wtyczek 2FA, takich jak ProfilePress 2FA, WP 2FA i Wordfence Login Security, jest specjalnie zaprojektowanych do współpracy z WooCommerce oraz wtyczkami członkowskimi. Możesz wymusić 2FA dla administratorów, jednocześnie oferując tę opcję klientom lub wymagać jej od wszystkich użytkowników w zależności od potrzeb bezpieczeństwa.

Chociaż 2FA jest bardzo skuteczne w zapobieganiu atakom brute force i nieautoryzowanym próbom logowania, nie jest samo w sobie kompletnym rozwiązaniem zabezpieczającym. Powinno być stosowane razem z innymi środkami bezpieczeństwa, takimi jak silne hasła, regularne kopie zapasowe, wtyczki bezpieczeństwa i aktualizacje WordPressa. Razem te działania tworzą kompleksową ochronę przed większością typowych ataków na WordPressa.

Jeśli nie możesz uzyskać dostępu do swojego konta WordPress, masz kilka opcji. Najpierw spróbuj użyć kodu zapasowego, jeśli go zapisałeś. Jeśli to nie zadziała, możesz użyć FTP, aby uzyskać dostęp do plików strony i tymczasowo zmienić nazwę folderu wtyczki 2FA, by ją wyłączyć. Alternatywnie, skontaktuj się z pomocą techniczną swojego hostingu — często mają narzędzia do przywrócenia dostępu do konta.

Zmiana adresu URL logowania to świetny środek ochrony, który zatrzymuje większość automatycznych ataków botów, ale nie powinna być jedyną strategią bezpieczeństwa. Połącz ją z 2FA, silnymi hasłami, limitowaniem prób logowania i regularnymi kopiami zapasowymi, aby zapewnić kompleksową ochronę. Zasada 'bezpieczeństwo przez nieoczywistość' działa najlepiej, gdy jest stosowana razem z innymi sprawdzonymi praktykami.

Jednorazowe hasło generowane na podstawie czasu (TOTP) za pomocą aplikacji takich jak Google Authenticator lub Authy jest powszechnie uznawane za najlepszą metodę, ponieważ jest bezpieczne, nie wymaga dostępu do internetu i jest odporne na ataki typu SIM swapping. Jednak najlepsza metoda zależy od Twoich potrzeb — kody e-mailowe są bardziej dostępne, a klucze sprzętowe oferują najwyższy poziom bezpieczeństwa.

Tak, większość nowoczesnych wtyczek 2FA pozwala administratorom wymusić 2FA dla wybranych ról użytkowników lub wszystkich. Wtyczki takie jak WP 2FA i ProfilePress 2FA umożliwiają egzekwowanie 2FA według ról, dzięki czemu możesz wymagać 2FA od administratorów, pozostawiając je opcjonalnym dla innych użytkowników lub wdrożyć je dla wszystkich w zależności od wymagań bezpieczeństwa.

Tak jak zabezpieczenie logowania do WordPressa jest kluczowe, tak samo ochrona Twojego programu partnerskiego wymaga bezpieczeństwa klasy korporacyjnej. PostAffiliatePro zapewnia bezpieczne, niezawodne zarządzanie programem partnerskim z wbudowanymi funkcjami ochrony, które zabezpieczą Twój program i dane.

Dowiedz się, dlaczego WordPress jest najlepszym wyborem do marketingu afiliacyjnego. Poznaj wtyczki, śledzenie, korzyści SEO oraz jak zbudować dochodowy biznes ...

Jako właściciel strony afiliacyjnej lub WP eCommerce, zwiększenie bezpieczeństwa Twojej witryny jest obowiązkowe.

Poznaj najważniejsze funkcje bezpieczeństwa, na które warto zwrócić uwagę przy wyborze hostingu: SSL/TLS, ochrona przed DDoS, WAF, codzienne kopie zapasowe,....

Zgoda na Pliki Cookie

Używamy plików cookie, aby poprawić jakość przeglądania i analizować nasz ruch. See our privacy policy.