Dlaczego małe i średnie firmy są celem ataków hakerskich

Dowiedz się, dlaczego MŚP są głównymi celami cyberprzestępców, jakie zagrożenia im zagrażają oraz jak chronić swoją firmę przed cyberatakami dzięki....

Dowiedz się, dlaczego MŚP są głównym celem cyberprzestępców. Poznaj słabe zabezpieczenia, cenne dane oraz jak PostAffiliatePro pomaga chronić Twoją firmę dzięki bezpiecznemu zarządzaniu afiliacjami.

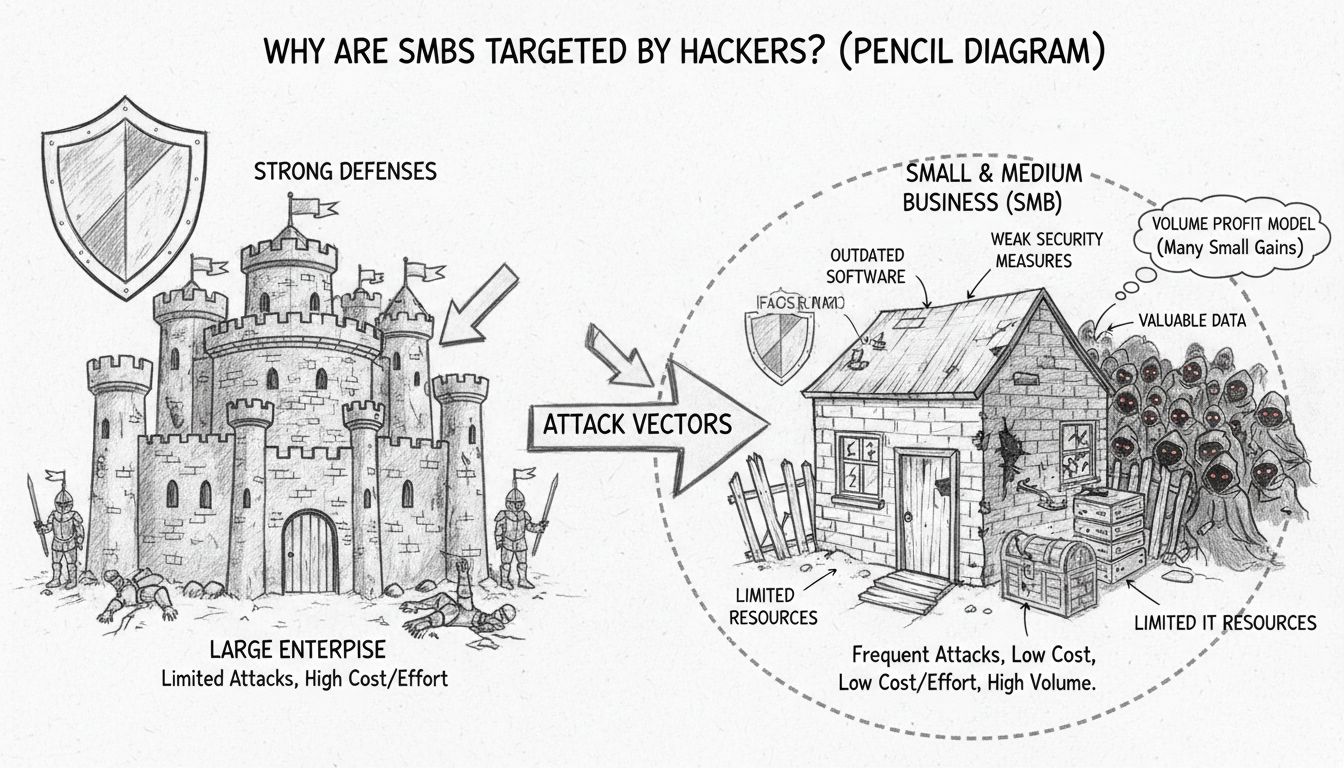

Według Komisji ds. Małych Przedsiębiorstw Kongresu USA, 71% naruszeń bezpieczeństwa online dotyczy firm zatrudniających mniej niż 100 osób. MŚP są atakowane z powodu słabszych zabezpieczeń, ograniczonych zasobów IT, przestarzałego oprogramowania, braku szkoleń pracowników oraz opłacalności ataków wolumenowych, w których cyberprzestępcy mogą wyłudzać niewielkie kwoty od wielu firm jednocześnie.

Małe i średnie przedsiębiorstwa stały się w ostatnich latach głównym celem cyberprzestępców, co stanowi fundamentalną zmianę w krajobrazie zagrożeń. Statystyki są niepokojące: według Komisji ds. Małych Przedsiębiorstw Kongresu USA 71% naruszeń bezpieczeństwa online dotyczy firm zatrudniających mniej niż 100 pracowników, a dodatkowe badania pokazują, że 46% wszystkich cyberataków dotyka firmy mające mniej niż 1 000 pracowników. Ta koncentracja ataków na mniejszych przedsiębiorstwach odzwierciedla celowy wybór strategiczny sprawców, którzy uznali MŚP za najbardziej opłacalne i dostępne cele w gospodarce cyfrowej.

Atakowanie MŚP nie jest przypadkowe ani incydentalne — to przemyślany model biznesowy cyberprzestępców. W przeciwieństwie do powszechnej opinii, że hakerzy atakują wyłącznie firmy z listy Fortune 500, rzeczywistość jest taka, że współcześni cyberprzestępcy działają według modelu zysku opartego na ilości. Atakując tysiące małych firm jednocześnie przy użyciu zautomatyzowanych narzędzi i masowych kampanii phishingowych, przestępcy mogą zgromadzić znaczne przychody z niewielkich pojedynczych wpłat. Takie podejście niesie znacznie mniejsze ryzyko niż atakowanie dobrze chronionych dużych firm, które przyciągają uwagę organów ścigania i mediów.

Główną przyczyną, dla której MŚP są celem ataków, są ich ograniczone zasoby IT oraz budżety na bezpieczeństwo. 47% firm zatrudniających mniej niż 50 pracowników nie posiada żadnego budżetu na cyberbezpieczeństwo, a 51% małych firm nie wdrożyło żadnych środków ochrony. Brak dedykowanej infrastruktury bezpieczeństwa tworzy środowisko, w którym podstawowe wektory ataku są skuteczne z alarmującą częstotliwością. Większość małych firm działa z minimalną obsadą IT — często tylko jednej lub dwóch osób zatrudnionych na część etatu, które odpowiadają za wszystkie potrzeby technologiczne — co uniemożliwia skuteczny monitoring, wykrywanie zagrożeń czy reagowanie na incydenty.

Ograniczenia dotyczą nie tylko personelu, ale także inwestycji w technologie. Małe firmy z reguły nie stać na rozwiązania klasy enterprise, zaawansowane systemy detekcji zagrożeń czy całodobowe centra operacji bezpieczeństwa. Zamiast tego często korzystają z antywirusów konsumenckich lub darmowych narzędzi, które nie są wystarczająco zaawansowane, by wykryć skomplikowane zagrożenia. Jedna trzecia małych firm zatrudniających do 50 pracowników polega na darmowych, konsumenckich rozwiązaniach z zakresu cyberbezpieczeństwa, które zasadniczo nie nadają się do ochrony kluczowych systemów i wrażliwych danych. Ta luka technologiczna stanowi wykorzystywaną przez cyberprzestępców podatność.

Krytyczną słabość w środowisku MŚP stanowi przestarzałe i niezałatane oprogramowanie. Małe firmy często korzystają z systemów i aplikacji, które nie otrzymują już aktualizacji bezpieczeństwa, czy to z powodu braku wsparcia, czy braku wiedzy technicznej potrzebnej do zarządzania poprawkami. Ponad 80% udanych cyberataków można było zapobiec dzięki terminowym poprawkom i aktualizacjom oprogramowania, jednak wiele MŚP nie wdraża nawet podstawowych procesów zarządzania poprawkami. Tworzy to lukę, którą wykorzystują atakujący, eksploatując znane już podatności.

Problematyczna jest także rosnąca złożoność środowisk IT. Małe firmy coraz częściej polegają na usługach chmurowych, aplikacjach firm trzecich i zintegrowanych systemach, które wymagają oddzielnego zarządzania aktualizacjami. Bez scentralizowanej strategii i automatycznych mechanizmów aktualizacji, krytyczne luki w zabezpieczeniach narastają z czasem. Cyberprzestępcy aktywnie skanują takie niezałatane systemy wykorzystując zautomatyzowane skanery podatności, wyszukując cele z już znanymi lukami. Raport Verizon Data Breach Investigations wykazał, że wykorzystanie podatności jako wektora początkowego wzrosło niemal trzykrotnie w ostatnich latach, co pokazuje, że atakujący coraz częściej używają niezałatanych systemów jako punktu wejścia do sieci MŚP.

Czynnik ludzki pozostaje najsłabszym ogniwem w infrastrukturze bezpieczeństwa MŚP. 82% naruszeń danych obejmuje element ludzki, niezależnie czy chodzi o phishing, kradzież danych uwierzytelniających czy socjotechnikę. Małe firmy zazwyczaj nie prowadzą kompleksowych programów szkoleniowych z zakresu bezpieczeństwa, co sprawia, że pracownicy są podatni na zaawansowane ataki socjotechniczne. Pracownicy firm zatrudniających poniżej 100 osób doświadczają 350% więcej ataków socjotechnicznych niż osoby zatrudnione w dużych przedsiębiorstwach, a mimo to otrzymują minimalne szkolenie, jak je rozpoznawać i na nie reagować.

Statystyki dotyczące skuteczności phishingu są szczególnie alarmujące dla MŚP. 33,2% nieprzeszkolonych użytkowników nie zda testu phishingowego przed przeszkoleniem, a małe firmy otrzymują najwięcej złośliwych maili — jeden na każde 323 wiadomości. Przeciętny pracownik biurowy w MŚP otrzymuje około 121 maili dziennie, z czego co trzy dni jeden zawiera złośliwą treść. Bez odpowiedniego szkolenia pracownicy nieświadomie przyczyniają się do naruszeń bezpieczeństwa, klikając w niebezpieczne linki, pobierając zainfekowane załączniki czy przekazując dane logowania przestępcom podszywającym się pod zaufanych kontrahentów lub przełożonych.

Z punktu widzenia cyberprzestępcy MŚP to optymalny cel w analizie ryzyka i zysku. Choć pojedyncze wpłaty wymuszone od małych firm mogą być niewielkie — od 5 000 do 50 000 dolarów za incydent — to łączne przychody z atakowania tysięcy firm jednocześnie przewyższają potencjalny zysk z ataku na jedno duże przedsiębiorstwo. Takie podejście rozkłada ryzyko na wiele celów, zmniejszając szansę, że pojedynczy atak wywoła reakcję organów ścigania lub mediów, która mogłaby zagrozić operacji przestępczej.

Kalkulacja opłacalności jest prosta: jeśli cyberprzestępca zdoła skutecznie zaatakować 100 małych firm i wyłudzić od każdej po 5 000 dolarów poprzez ransomware lub szantaż, osiąga łączny przychód w wysokości 500 000 dolarów przy znacznie mniejszym wysiłku i ryzyku niż przy próbie złamania zabezpieczeń firmy z listy Fortune 500. Dodatkowo małe firmy rzadziej dysponują środkami finansowymi lub wsparciem prawnym, by dochodzić sprawiedliwości, co jeszcze bardziej ogranicza konsekwencje dla sprawców. 75% MŚP nie byłoby w stanie kontynuować działalności po ataku ransomware, co czyni je bardziej skłonnymi do zapłaty okupu niż do próby odzyskania danych inną drogą.

Małe firmy przechowują znaczne ilości cennych danych, na które polują cyberprzestępcy. 87% MŚP posiada dane klientów, które mogą zostać skradzione podczas ataku, w tym numery kart kredytowych, numery ubezpieczenia społecznego, dane bankowe, numery telefonów czy adresy. Dane te mają bezpośrednią wartość rynkową w darknecie, gdzie skradzione dane i dane osobowe są przedmiotem handlu wśród złodziei tożsamości i innych cyberprzestępców. Oprócz danych klientów, małe firmy często posiadają własność intelektualną, dokumentację finansową oraz informacje biznesowe, które mogą być pożądane przez konkurencję lub podmioty państwowe.

Dodatkowo MŚP często pełnią rolę dostawców, podwykonawców lub usługodawców dla większych organizacji. Cyberprzestępcy coraz częściej dostrzegają, że przejęcie małej firmy może otworzyć drogę do bardziej wartościowych celów. Przez włamanie do MŚP mającej dostęp do sieci dużej korporacji, przestępcy mogą przedostać się dalej do jej systemów. Ten wektor ataku na łańcuch dostaw staje się coraz powszechniejszy — 15% naruszeń dotyczy sieci partnerów lub dostawców. Mała firma nie zawsze jest celem ostatecznym, lecz wygodnym punktem dostępu do cenniejszej ofiary.

| Typ ataku | Powszechność w MŚP | Główny efekt | Typowy koszt |

|---|---|---|---|

| Ransomware | 32-37% naruszeń | Szyfrowanie systemów, zatrzymanie działalności | 5 000–50 000+ $ |

| Phishing/socjotechnika | 68-85% naruszeń | Kradzież danych, nieautoryzowany dostęp | 8 300–46 000 $ (mediana) |

| Malware/kradzież danych | 50% złośliwego oprogramowania w MŚP | Eksfiltracja danych, przejęcie systemów | 10 000–100 000+ $ |

| Ataki DDoS | Rosnący trend | Niedostępność strony/usług | 5 000–25 000 $ |

| Zagrożenia wewnętrzne | Element nieumyślny w 68% | Utrata danych, naruszenia zgodności | 10 000–50 000 $ |

Konsekwencje finansowe cyberataków na MŚP są poważne, często katastrofalne. 95% incydentów cyberbezpieczeństwa w MŚP kosztuje od 826 do 653 587 dolarów, a mediana strat na incydent w USA to ok. 8 300 dolarów, choć wartości te różnią się w zależności od skali ataku. Bardziej kompleksowe analizy IBM wykazały, że średni koszt naruszenia danych w firmach poniżej 500 pracowników przekracza 3,3 mln dolarów, uwzględniając koszty bezpośrednie, przestoje, wydatki na odzyskiwanie i kary regulacyjne. Są to kwoty przekraczające roczny zysk wielu małych firm, przez co bez zewnętrznego finansowania lub ubezpieczenia powrót do działalności często nie jest możliwy.

Poza bezpośrednimi stratami finansowymi cyberataki powodują długotrwałe zakłócenia operacyjne. 50% MŚP potrzebowało co najmniej 24 godzin na odzyskanie sprawności po ataku, a 51% doświadczyło przestoju strony przez 8–24 godziny. Dla firm opierających się na sprzedaży online czy świadczeniu usług nawet krótkotrwała niedostępność oznacza znaczne straty przychodów. Straty te potęguje utrata reputacji — 55% konsumentów deklaruje, że po incydencie byłoby mniej skłonnych korzystać z usług firmy. Odpływ klientów może trwać miesiącami lub latami po ataku, wpływając negatywnie na przychody znacznie dłużej niż sam incydent.

Rozbieżność między podatnością MŚP a ich przygotowaniem jest uderzająca. 59% właścicieli małych firm, które nie wdrożyły żadnych środków bezpieczeństwa, uważa, że są zbyt małe, by stać się celem ataku, mimo przytłaczających dowodów na odwrót. To fałszywe poczucie bezpieczeństwa prowadzi do niebezpiecznej bierności i braku inwestycji w podstawowe zabezpieczenia. Dodatkowo 36% małych firm deklaruje, że “w ogóle nie obawia się” cyberataków, co świadczy o nieskuteczności kampanii informacyjnych w dotarciu do tej grupy.

Luka w przygotowaniu dotyczy także konkretnych zabezpieczeń. Tylko 17% małych firm szyfruje dane, choć szyfrowanie to jedna z najskuteczniejszych metod ochrony przed kradzieżą danych. Podobnie, 20% małych firm wdrożyło uwierzytelnianie wieloskładnikowe, które mogłoby zablokować 99,9% zautomatyzowanych ataków. Tak niskie wskaźniki wdrożenia wynikają zarówno z braku świadomości, jak i z postrzeganej trudności wdrożenia. Właściciele małych firm często nie mają wiedzy technicznej, by ocenić i wdrożyć rozwiązania bezpieczeństwa, ani nie rozumieją biznesowej wartości inwestowania w środki zapobiegające incydentom, które — według nich — nigdy się nie wydarzą.

Krajobraz zagrożeń nieustannie się rozwija, coraz bardziej dotykając MŚP. Sztuczna inteligencja i uczenie maszynowe są wykorzystywane do tworzenia bardziej przekonujących maili phishingowych, szybszego identyfikowania podatności i automatyzacji ataków na dużą skalę. Platformy Ransomware-as-a-Service demokratyzują ataki ransomware, umożliwiając nawet niedoświadczonym przestępcom przeprowadzanie profesjonalnych ataków. Ataki na łańcuch dostaw stają się coraz popularniejsze — atakujący celowo wybierają MŚP jako punkt wejścia do większych organizacji.

Coraz częstsza jest także podwójna ekstorsja — atakujący nie tylko szyfrują dane, ale grożą także ich upublicznieniem — co zwiększa presję na MŚP, by zapłaciły okup. 51% małych firm, które padają ofiarą ransomware, uiszcza żądaną kwotę, często dlatego, że koszt odzyskiwania danych przewyższa żądanie okupu. Takie zachowanie napędza opłacalność ataków na MŚP, tworząc błędne koło, w którym skuteczne ataki zachęcają do kolejnych.

Atakowanie małych i średnich firm przez cyberprzestępców to racjonalny wybór ekonomiczny sprawców, którzy uznali MŚP za najbardziej opłacalne i dostępne cele w cyfrowej gospodarce. Połączenie ograniczonych zasobów IT, przestarzałego oprogramowania, niewystarczających szkoleń pracowników i posiadania cennych danych tworzy środowisko, w którym ataki są skuteczne, a ryzyko wykrycia — niskie. Skutki finansowe i operacyjne udanych ataków są poważne, często zagrażające ciągłości biznesu i jego przetrwaniu.

Właściciele małych firm muszą zrozumieć, że założenie “jesteśmy zbyt mali, by być celem” jest błędne i niebezpieczne. Dowody jasno pokazują, że MŚP nie są przypadkowymi ofiarami, lecz głównym celem cyberprzestępców. Wdrożenie podstawowych środków bezpieczeństwa — szkolenia pracowników, uwierzytelnianie wieloskładnikowe, regularne aktualizacje, tworzenie kopii zapasowych oraz programy budowania świadomości — może znacząco zmniejszyć skuteczność ataków. Firmy obsługujące wrażliwe dane klientów lub działające w branżach regulowanych powinny rozważyć także zaawansowane środki ochrony, takie jak testy penetracyjne, audyty bezpieczeństwa czy usługi zarządzanego bezpieczeństwa, traktując je jako niezbędną inwestycję w ciągłość działania i zarządzanie ryzykiem.

PostAffiliatePro oferuje bezpieczne, zgodne z przepisami oprogramowanie do zarządzania afiliacjami, zaprojektowane w celu ochrony danych firmowych i informacji o klientach. Nasza platforma zawiera wbudowane funkcje bezpieczeństwa, regularne aktualizacje oraz zgodność z normami branżowymi, aby Twoja sieć afiliacyjna była chroniona przed cyberzagrożeniami.

Dowiedz się, dlaczego MŚP są głównymi celami cyberprzestępców, jakie zagrożenia im zagrażają oraz jak chronić swoją firmę przed cyberatakami dzięki....

71% naruszeń bezpieczeństwa online jest skierowanych do firm zatrudniających mniej niż 100 pracowników.

Poznaj najważniejsze funkcje bezpieczeństwa, na które warto zwrócić uwagę przy wyborze hostingu: SSL/TLS, ochrona przed DDoS, WAF, codzienne kopie zapasowe,....

Zgoda na Pliki Cookie

Używamy plików cookie, aby poprawić jakość przeglądania i analizować nasz ruch. See our privacy policy.