Jak bezpieczne są wtyczki afiliacyjne w obsłudze danych i płatności?

Dowiedz się o bezpieczeństwie wtyczek afiliacyjnych, zgodności z PCI, szyfrowaniu, ochronie przed oszustwami i najlepszych praktykach ochrony wrażliwych danych ...

Dowiedz się, jak chronić swój program partnerski za pomocą bezpiecznych wtyczek.

Branża marketingu afiliacyjnego rozrosła się do potęgi o wartości 17 miliardów dolarów, a 82% marek prowadzi dziś własne programy partnerskie, by zwiększać przychody i zasięg. Ten dynamiczny wzrost niesie jednak poważne wyzwania w zakresie bezpieczeństwa: ochrony wrażliwych danych afiliantów i informacji płatniczych przed coraz bardziej wyrafinowanymi cyberzagrożeniami. Obsługując rozliczenia prowizji, dane płatnicze, informacje osobiste i transakcje finansowe setek lub tysięcy partnerów, bezpieczeństwo Twojej wtyczki staje się absolutnie kluczowe. Jedna podatność może narazić dane afiliantów, zagrozić procesowi płatności, zniszczyć reputację i spowodować kosztowne konsekwencje prawne. Pytanie nie brzmi, czy należy priorytetowo traktować bezpieczeństwo wtyczek — tylko jak skutecznie je wdrożyć.

Bezpieczeństwo wtyczki afiliacyjnej zależy niemal wyłącznie od tego, kto ją tworzy. Renomowani deweloperzy regularnie przeprowadzają audyty bezpieczeństwa, szybko publikują aktualizacje i utrzymują aktywne kanały wsparcia do zgłaszania podatności. Oceniąc dewelopera wtyczki, sprawdź jego historię w społeczności WordPress, częstotliwość aktualizacji oraz opinie użytkowników — zwłaszcza dotyczące bezpieczeństwa. Szukaj deweloperów publikujących polityki bezpieczeństwa, realizujących audyty zewnętrzne i szybko reagujących na zgłoszenia podatności. Dobrze oceniane wtyczki afiliacyjne, takie jak AffiliateWP, ThirstyAffiliates czy PostAffiliatePro, zyskały renomę dzięki konsekwentnym praktykom bezpieczeństwa i transparentnej komunikacji z użytkownikami.

| Kryterium oceny bezpieczeństwa | Poziom ważności | Na co zwracać uwagę |

|---|---|---|

| Regularne aktualizacje bezpieczeństwa | Krytyczny | Aktualizacje w ciągu kilku dni od ujawnienia podatności |

| Reakcja wsparcia dewelopera | Wysoki | Aktywne fora, szybkie odpowiedzi, udokumentowane SLA wsparcia |

| Audyty bezpieczeństwa przez podmioty trzecie | Krytyczny | Opublikowane raporty z audytów, certyfikaty zgodności |

| Opinie i oceny użytkowników | Wysoki | 4,5+ gwiazdki, pozytywne wzmianki o bezpieczeństwie, mało skarg |

| Liczba aktywnych instalacji | Średni | 10 000+ aktywnych instalacji oznacza zaufanie społeczności |

| Dokumentacja polityki bezpieczeństwa | Wysoki | Jasna polityka prywatności, procedury zarządzania danymi, plan reagowania na incydenty |

| Certyfikaty zgodności | Krytyczny | PCI-DSS, RODO, SOC 2 lub równoważne standardy |

| Częstotliwość aktualizacji | Wysoki | Przynajmniej comiesięczne aktualizacje funkcji, natychmiastowe poprawki bezpieczeństwa |

Obsługa płatności to obszar, gdzie bezpieczeństwo wtyczki afiliacyjnej jest najważniejsze — tu przetwarzasz wrażliwe dane finansowe. Zgodność z PCI-DSS (Payment Card Industry Data Security Standard) jest absolutnie wymagana, jeśli wtyczka obsługuje dane kart płatniczych. Standard ten wymaga szyfrowania danych posiadacza karty, bezpiecznej architektury sieci i regularnych testów bezpieczeństwa. Najlepszym podejściem jest jednak unikanie bezpośredniej obsługi danych kart poprzez wykorzystanie bramek płatniczych zgodnych z PCI takich jak Stripe, PayPal czy Segpay. Procesory te przejmują na siebie całą złożoność bezpieczeństwa płatności, a Twoja wtyczka realizuje jedynie logikę prowizji, nie mając dostępu do wrażliwych danych finansowych.

Szyfrowanie SSL/TLS chroni dane przesyłane pomiędzy Twoim serwerem a przeglądarkami użytkowników, uniemożliwiając przechwycenie wrażliwych informacji. Tokenizacja to kolejna kluczowa warstwa bezpieczeństwa — zamiast przechowywać rzeczywiste numery kart, procesor płatności zwraca token, który można wykorzystać do przyszłych transakcji bez ujawniania oryginalnych danych karty. Wtyczka afiliacyjna nigdy nie powinna przechowywać numerów kart płatniczych, kodów CVV ani nieszyfrowanych informacji o płatnościach w swojej bazie. Zamiast tego powinna integrować się z procesorami płatności przez ich API, pozwalając im obsługiwać dane finansowe, podczas gdy wtyczka zajmuje się jedynie prowizjami i wypłatami.

Poza danymi płatniczymi, wtyczka afiliacyjna obsługuje wiele innych wrażliwych informacji wymagających ochrony. Szyfrowanie powinno być realizowane na dwóch poziomach: w tranzycie (przy użyciu SSL/TLS podczas przesyłu danych między serwerami i przeglądarkami) oraz w spoczynku (gdy dane są zapisane w bazie). Szyfrowanie bazy danych gwarantuje, że nawet w przypadku nieautoryzowanego dostępu do serwera, nie będzie można odczytać informacji bez klucza.

Wrażliwe dane wymagające ochrony to m.in.:

Stosuj zasadę minimalizacji danych — zbieraj i przechowuj jedynie te informacje, które są absolutnie niezbędne do prowadzenia programu partnerskiego. Regularne kopie zapasowe powinny być szyfrowane i przechowywane bezpiecznie, oddzielnie od głównego serwera. Opracuj jasne polityki retencji danych, określając, jak długo przechowujesz informacje o afiliantach i kiedy je usuwasz. Takie podejście nie tylko zwiększa bezpieczeństwo, ale także ułatwia zgodność z przepisami o ochronie prywatności.

Jeśli Twój program partnerski obejmuje partnerów lub klientów z Unii Europejskiej, RODO (Rozporządzenie o Ochronie Danych Osobowych) jest obowiązkowe, niezależnie od lokalizacji Twojego biznesu. RODO wymaga uzyskania wyraźnej zgody przed zbieraniem danych osobowych, umożliwia użytkownikom dostęp do swoich danych oraz prawo do bycia zapomnianym (usunięcia danych na żądanie). Wtyczka afiliacyjna musi wspierać te wymogi przez czytelne mechanizmy zgody, transparentne polityki prywatności oraz możliwość eksportu lub usunięcia danych afilianta na żądanie.

Poza RODO, inne regulacje, takie jak CCPA (California Consumer Privacy Act), PIPEDA (Kanada) czy LGPD (Brazylia), nakładają podobne wymogi. Wspólne są dla nich: transparentność w zbieraniu danych, zgoda użytkownika, bezpieczne przetwarzanie danych oraz procedury zgłaszania naruszeń. Wtyczka powinna umożliwiać zarządzanie zgodami, dokumentować umowy powierzenia danych z podmiotami trzecimi oraz prowadzić rejestry dostępu do danych. Prywatność powinna być wpisana w projekt wtyczki od samego początku, a nie dodawana na końcu.

Jedną z najważniejszych praktyk bezpieczeństwa jest regularna aktualizacja wtyczki afiliacyjnej. Po wykryciu podatności deweloperzy publikują poprawki, ale często występuje niebezpieczna luka czasowa między wydaniem łatki a jej zastosowaniem przez użytkowników. Hakerzy aktywnie skanują niezałatane strony, wykorzystując ten okres podatności. Przykładem jest podatność wtyczki File Manager z 2020 roku — dotknęła ona ponad 600 000 stron WordPress, a mimo wydania poprawki w ciągu kilku godzin, 300 000 stron pozostało podatnych, ponieważ użytkownicy nie zaktualizowali jej na czas. Jeszcze większym przypadkiem była podatność wtyczki Jetpack, która dotyczyła 27 milionów stron przed wdrożeniem poprawek przez użytkowników.

Włącz automatyczne aktualizacje wtyczki afiliacyjnej, jeśli to możliwe, ale zawsze testuj aktualizacje najpierw na środowisku testowym, by uniknąć problemów ze zgodnością. Subskrybuj usługi monitorowania bezpieczeństwa, takie jak Wordfence czy WPScan, by otrzymywać powiadomienia o podatnościach dotyczących zainstalowanych wtyczek. Ustal harmonogram i proces aktualizacji, wyznaczając osobę odpowiedzialną za monitorowanie i wdrażanie poprawek bezpieczeństwa. Dokumentuj wszystkie aktualizacje i incydenty bezpieczeństwa w celach zgodności. Regularne skanowanie pod kątem podatności powinno być stałym elementem utrzymania, a nie działaniem doraźnym.

Uwierzytelnianie dwuetapowe (2FA) to istotna warstwa ochrony, wymagająca podania czegoś, co znasz (hasło) oraz czegoś, co posiadasz (telefon, aplikacja uwierzytelniająca lub klucz bezpieczeństwa). W programach partnerskich 2FA powinno być dostępne zarówno dla afiliantów, jak i administratorów. Zabezpiecza to konta nawet w przypadku pozyskania hasła przez phishing czy wyciek danych.

Dodatkowe środki kontroli dostępu:

Ogranicz liczbę osób posiadających dostęp administracyjny do wtyczki afiliacyjnej. Każde dodatkowe konto admina to zwiększenie potencjalnego zagrożenia. Wdrażaj szczegółowe uprawnienia, by afilianci widzieli tylko własne dane, a administratorzy — jedynie te informacje, które są im potrzebne. Regularnie audytuj logi dostępu w celu identyfikacji podejrzanej aktywności lub prób nieautoryzowanego dostępu.

Oszustwa afiliacyjne kosztują branżę miliardy rocznie. Najczęstsze schematy to cookie stuffing, click fraud, fałszywe leady czy manipulacje płatnościami. Wtyczka afiliacyjna powinna oferować regułowe wykrywanie oszustw, flagując podejrzane wzorce, takie jak nienaturalnie wysokie współczynniki konwersji, ruch z botów czy konwersje niepasujące do typowego zachowania klientów. Zaawansowane wtyczki wykorzystują uczenie maszynowe do identyfikacji nowych schematów oszustw.

| Typ oszustwa | Na czym polega | Metoda wykrycia |

|---|---|---|

| Cookie stuffing | Afiliant nadpisuje ciasteczka, by przejąć prowizję | Monitorowanie znaczników czasu i atrybucji konwersji |

| Click fraud | Generowanie fałszywych kliknięć dla zawyżenia statystyk | Analiza wzorców kliknięć, adresów IP i zachowań użytkowników |

| Fałszywe leady | Składanie fikcyjnych lub niskiej jakości leadów | Weryfikacja danych kontaktowych i informacji o leadzie |

| Manipulacja płatnościami | Afilianci próbują zmieniać logikę prowizji | Audyt rozliczeń, weryfikacja zapisów transakcji |

| Ruch botów | Automatyczny ruch z nie-ludzkich źródeł | Analiza user-agentów, reputacji IP, wzorców zachowań |

| Duplikacja konwersji | Ta sama konwersja liczona wielokrotnie | Identyfikacja ID konwersji, deduplikacja |

| Geo-spoofing | Fałszowanie lokalizacji ruchu | Weryfikacja geolokalizacji IP, porównanie z danymi użytkownika |

| Oszustwa na zwrotach | Prowizja za zakupy oddane przez klienta | Okres karencji przed wypłatą, monitoring wskaźnika zwrotów |

Wdróż okres karencji dla konwersji (zazwyczaj 30-60 dni) przed wypłatą prowizji, by mieć czas na wykrycie oszustw, zwroty produktów czy rezygnacje z subskrypcji. Korzystaj z walidacji konwersji, by potwierdzać, że kliknięcia faktycznie prowadzą do wartościowych działań klientów. Integruj się z systemami wykrywania oszustw swojego procesora płatności, które analizują wzorce w milionach transakcji. Edukuj afiliantów w zakresie zapobiegania oszustwom — rzetelni partnerzy doceniają ochronę integralności programu.

Nawet przy najlepszych praktykach bezpieczeństwa mogą zdarzyć się awarie. Wtyczka afiliacyjna powinna być regularnie backupowana według reguły 3-2-1: trzy kopie danych, na dwóch różnych nośnikach, jedna poza siedzibą. Kopie zapasowe muszą być szyfrowane i regularnie testowane pod kątem poprawności odtworzenia. Zdefiniuj Recovery Time Objective (RTO) — jak szybko musisz przywrócić usługę — oraz Recovery Point Objective (RPO) — ile danych możesz utracić bez szkody.

Przygotuj dokumentowany plan awaryjny określający, kto jest odpowiedzialny za backupy, jak często są wykonywane, gdzie są przechowywane i jak je odtworzyć. Testuj procedury odzyskiwania co najmniej raz na kwartał, by wychwycić błędy zanim staną się problemem. Stwórz polityki retencji kopii zapasowych, precyzujące, jak długo przechowujesz stare backupy — zazwyczaj minimum 30 dni dla dziennych kopii i dłużej dla tygodniowych/miesięcznych. Dokumentuj wszystkie działania backupowe i testy odtworzeniowe na potrzeby zgodności. Rozważ korzystanie z zarządzanych usług backupu, które automatycznie dbają o szyfrowanie, redundancję i testy.

Przy wyborze wtyczki afiliacyjnej bezpieczeństwo powinno być Twoim najważniejszym kryterium. Szukaj rozwiązań z transparentną dokumentacją bezpieczeństwa, jasnymi politykami prywatności, procedurami zarządzania danymi i planami reagowania na incydenty. Weryfikuj certyfikaty zgodności takie jak PCI-DSS, RODO czy SOC 2. Sprawdź historię bezpieczeństwa dostawcy — jak reagował na wcześniejsze podatności? Czy publikuje ostrzeżenia bezpieczeństwa? Czy jest transparentny w kwestii incydentów?

PostAffiliatePro wyróżnia się jako wiodące bezpieczne rozwiązanie afiliacyjne, wdrażając praktyki bezpieczeństwa klasy korporacyjnej przewyższające standardy branżowe. Platforma utrzymuje zgodność z PCI-DSS, stosuje szyfrowanie end-to-end dla wrażliwych danych, przeprowadza regularne audyty bezpieczeństwa przez podmioty trzecie i wprowadza automatyczne aktualizacje bezpieczeństwa. PostAffiliatePro bezpiecznie integruje się z największymi procesorami płatności, zawiera zaawansowane mechanizmy wykrywania oszustw, wspiera uwierzytelnianie dwuetapowe oraz posiada kompleksowe procedury backupu i disaster recovery. Zaangażowanie platformy w bezpieczeństwo widoczne jest w transparentnych politykach, responsywnym wsparciu i ciągłych inwestycjach w infrastrukturę bezpieczeństwa.

Przy ocenie dowolnego oprogramowania afiliacyjnego zadawaj dostawcom kluczowe pytania: Jak realizujecie szyfrowanie danych? Jakie certyfikaty zgodności posiadacie? Jak szybko reagujecie na zgłoszenia podatności? Czy możecie przedstawić raporty z audytów bezpieczeństwa? Jaka jest Wasza procedura reagowania na incydenty? Jak często prowadzicie testy bezpieczeństwa? Jakie macie procedury backupu i odzyskiwania danych? Odpowiedzi pokażą, czy dostawca traktuje bezpieczeństwo poważnie, czy jedynie jako formalność.

Ochrona danych i płatności w programie partnerskim to nie jednorazowy projekt, lecz stałe zobowiązanie wymagające czujności, regularnych aktualizacji i ciągłego doskonalenia. Krajobraz zagrożeń ewoluuje wraz z nowymi atakami i zmianami regulacji. Wybierając renomowane wtyczki, wdrażając najlepsze praktyki i śledząc nowe zagrożenia, tworzysz program, któremu ufają afilianci i który chroni Twój biznes.

Rozpocznij od audytu obecnej wtyczki afiliacyjnej pod kątem opisanych w tym przewodniku kryteriów bezpieczeństwa. Zidentyfikuj luki i przygotuj plan ich usunięcia. Włącz automatyczne aktualizacje, wdroż uwierzytelnianie dwuetapowe, regularnie przeprowadzaj audyty bezpieczeństwa i stwórz jasne polityki ochrony danych. Jeśli Twoje obecne rozwiązanie nie spełnia standardów bezpieczeństwa klasy korporacyjnej, rozważ przejście na PostAffiliatePro. Afilianci są Twoimi partnerami w rozwoju — zasługują na pewność, że ich dane i płatności są chronione najlepszymi praktykami bezpieczeństwa. Rozpocznij darmowy okres próbny PostAffiliatePro już dziś i przekonaj się, jak bezpieczeństwo klasy korporacyjnej daje Tobie i afiliantom pełny spokój ducha.

Bezpieczna wtyczka afiliacyjna pochodzi od renomowanego dewelopera, który regularnie przeprowadza audyty bezpieczeństwa, szybko wydaje aktualizacje oraz wdraża szyfrowanie zgodne ze standardami branżowymi. Powinna spełniać normy PCI-DSS przy obsłudze płatności, stosować szyfrowanie SSL/TLS dla danych w tranzycie oraz posiadać mechanizmy wykrywania oszustw. Wtyczka powinna także wspierać uwierzytelnianie dwuetapowe i posiadać jasno udokumentowane polityki bezpieczeństwa.

Wtyczki afiliacyjne należy aktualizować natychmiast po wydaniu poprawek bezpieczeństwa, najlepiej w ciągu 24-48 godzin od ujawnienia podatności. Regularne aktualizacje funkcji powinny odbywać się co najmniej raz w miesiącu, a audyty bezpieczeństwa kwartalnie. Zaleca się włączenie automatycznych aktualizacji, jednak najpierw należy je przetestować na środowisku testowym, aby uniknąć problemów ze zgodnością.

PCI-DSS (Payment Card Industry Data Security Standard) to zbiór wymagań dotyczących bezpieczeństwa przy obsłudze danych kart płatniczych. Zgodność jest ważna, ponieważ jej brak może skutkować wysokimi karami finansowymi i odpowiedzialnością prawną. Twoja wtyczka afiliacyjna powinna korzystać z bramek płatniczych zgodnych z PCI, takich jak Stripe lub PayPal, lub wdrażać standardy PCI-DSS przy bezpośredniej obsłudze kart. Chroni to zarówno Twoją firmę, jak i dane finansowe afiliantów.

Sprawdź historię aktualizacji wtyczki, przeczytaj opinie użytkowników w repozytorium WordPress, zweryfikuj reputację dewelopera i poszukaj certyfikatów bezpieczeństwa. Użyj narzędzi takich jak WPScan lub Wordfence do skanowania znanych podatności. Przejrzyj politykę prywatności i dokumentację bezpieczeństwa wtyczki. W przypadku krytycznych wtyczek poproś dewelopera o raport z audytu bezpieczeństwa lub zatrudnij niezależną firmę do jego przeprowadzenia.

Zaktualizuj ją natychmiast do wersji z poprawką, jeśli jest dostępna. Jeśli nie ma poprawki, wyłącz wtyczkę i znajdź bezpieczną alternatywę. Monitoruj swoją stronę pod kątem podejrzanej aktywności za pomocą wtyczek bezpieczeństwa, takich jak Wordfence. Zmień wszystkie hasła afiliantów i administratorów, przejrzyj logi dostępu i rozważ profesjonalny audyt bezpieczeństwa. Poinformuj afiliantów o podatności i podjętych działaniach w celu ochrony ich danych.

PostAffiliatePro wdraża bezpieczeństwo klasy korporacyjnej, w tym zgodność z PCI-DSS, szyfrowanie end-to-end dla wrażliwych danych, regularne audyty bezpieczeństwa i automatyczne aktualizacje. Platforma korzysta z bezpiecznych integracji z bramkami płatniczymi, wspiera uwierzytelnianie dwuetapowe, zawiera zaawansowane mechanizmy wykrywania oszustw oraz posiada kompleksowe procedury backupu i odzyskiwania danych po awarii. Wszystkie dane afiliantów są szyfrowane zarówno w tranzycie, jak i w spoczynku.

Nigdy nie przechowuj pełnych numerów kart płatniczych, kodów CVV ani niezabezpieczonych informacji o płatnościach we wtyczce. Unikaj przechowywania haseł w postaci niezaszyfrowanej i nie gromadź niepotrzebnych danych osobowych wykraczających poza obliczanie prowizji. Wrażliwe informacje, takie jak numery kont bankowych, powinny być przechowywane wyłącznie w procesorach płatniczych zgodnych z PCI, a nie w bazie danych wtyczki. Stosuj zasadę minimalizacji danych — zbieraj i przechowuj tylko to, co absolutnie niezbędne.

Korzystaj z procesorów płatności zgodnych z PCI, takich jak Stripe, PayPal czy Segpay do obsługi płatności. Wdrażaj szyfrowanie SSL/TLS dla transmisji danych. Włącz uwierzytelnianie dwuetapowe dla dostępu do konta afilianta. Regularnie przeprowadzaj audyty bezpieczeństwa i skany podatności. Utrzymuj bezpieczne kopie zapasowe zapisów płatności. Opracuj jasne polityki ochrony danych i komunikuj je afiliantom. Rozważ tokenizację, aby nie przechowywać bezpośrednio wrażliwych danych płatniczych.

PostAffiliatePro zapewnia bezpieczeństwo danych afiliantów i płatności na poziomie bankowym. Rozpocznij bezpłatny okres próbny i przekonaj się, jak dbamy o bezpieczeństwo Twojego programu i partnerów.

Dowiedz się o bezpieczeństwie wtyczek afiliacyjnych, zgodności z PCI, szyfrowaniu, ochronie przed oszustwami i najlepszych praktykach ochrony wrażliwych danych ...

Kompleksowy przewodnik dotyczący zabezpieczania stron afiliacyjnych zakładów.

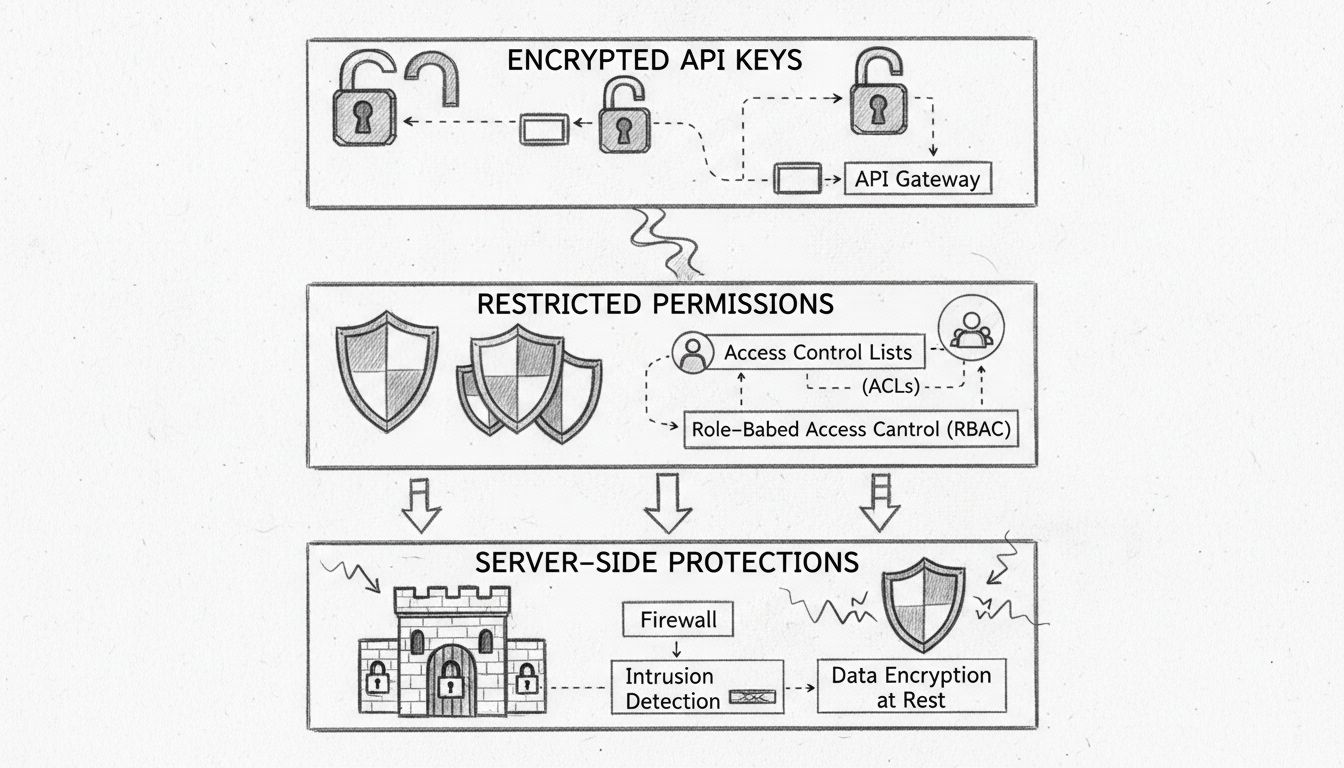

Dowiedz się, jak PostAffiliatePro chroni dane afiliantów i klientów za pomocą szyfrowanych kluczy API, ograniczonych uprawnień oraz zabezpieczeń po stronie serw...

Zgoda na Pliki Cookie

Używamy plików cookie, aby poprawić jakość przeglądania i analizować nasz ruch. See our privacy policy.