Jak oprogramowanie antymalware chroni firmę

Dowiedz się, jak oprogramowanie antymalware chroni Twoją firmę przed złośliwymi zagrożeniami, atakami phishingowymi oraz ransomware.

Dowiedz się, jak zapory sieciowe chronią Twoją firmę przed wyciekami danych.

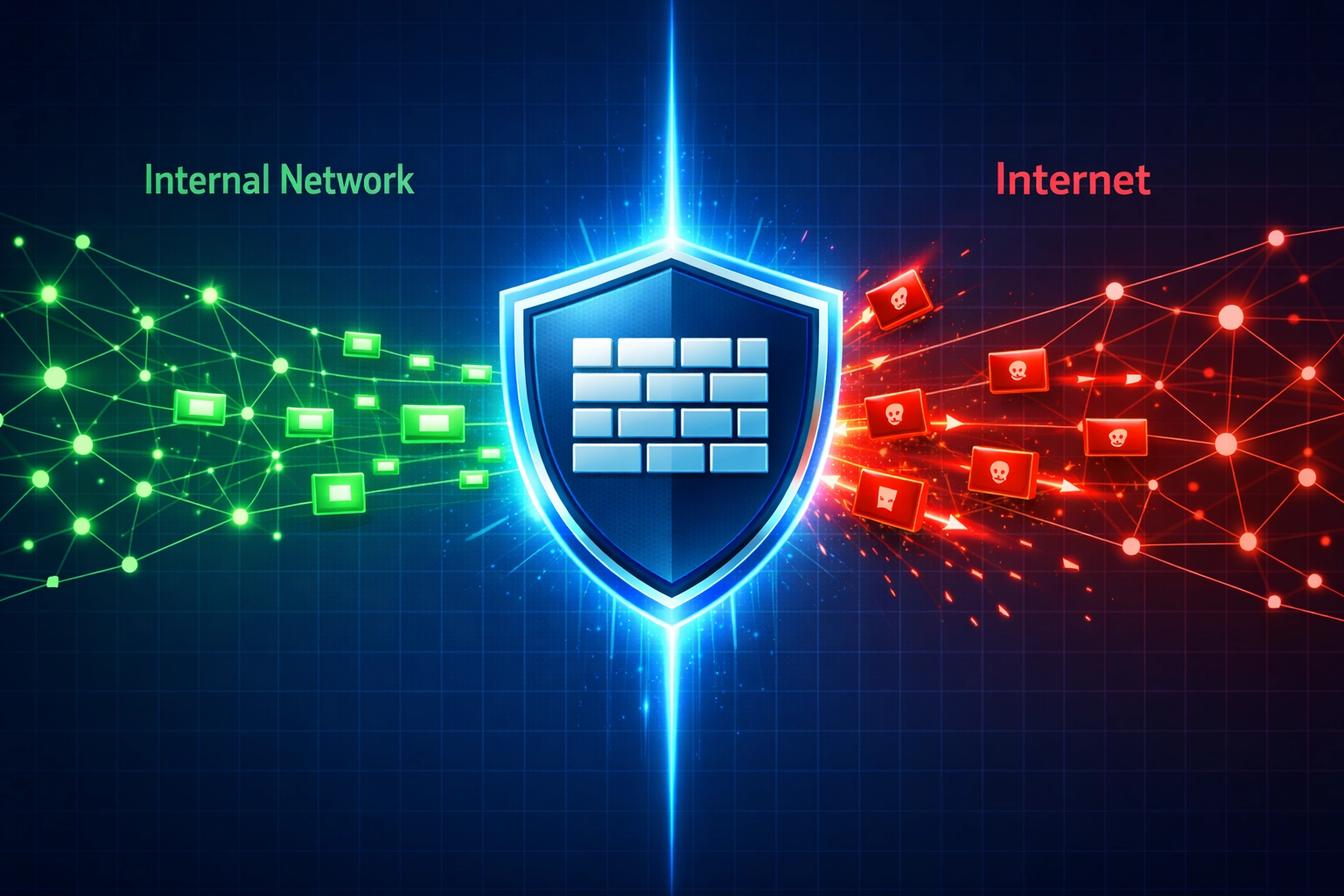

Zapora sieciowa to system bezpieczeństwa sieci, który monitoruje i kontroluje ruch przychodzący oraz wychodzący na podstawie zdefiniowanych reguł bezpieczeństwa. Te kluczowe systemy stanowią barierę pomiędzy Twoją siecią wewnętrzną a niezaufanymi sieciami zewnętrznymi, analizując każdy pakiet danych próbujący przekroczyć granicę. Według najnowszych raportów z zakresu cyberbezpieczeństwa, organizacje z poprawnie skonfigurowanymi zaporami zmniejszają ryzyko wycieku danych nawet o 60%, co czyni je jedną z najskuteczniejszych inwestycji w bezpieczeństwo. Należy jednak pamiętać, że zapory to fundament, a nie samodzielne rozwiązanie – muszą współpracować z innymi narzędziami, aby zapewnić kompleksową ochronę przed zmieniającymi się zagrożeniami.

Zapory wykorzystują zaawansowane mechanizmy blokowania zagrożeń, aby wykrywać i zatrzymywać złośliwy ruch zanim dotrze on do Twoich systemów. Proces zaczyna się od inspekcji pakietów, w której zapory analizują zawartość i nagłówki pakietów danych, identyfikując podejrzane wzorce lub znane zagrożenia. Filtrowanie na podstawie reguł pozwala administratorom tworzyć szczegółowe polityki określające, jaki ruch jest dozwolony lub blokowany na podstawie źródła, celu, portu i protokołu. Inspekcja stanowa to zaawansowana technika śledząca stan połączeń sieciowych, zapamiętująca poprzednie interakcje i inteligentnie decydująca, czy nowe pakiety należą do legalnych sesji. Przykładowo, zapora może zablokować nieautoryzowaną próbę dostępu do firmowej bazy danych, rozpoznając, że żądanie narusza politykę bezpieczeństwa. Innym scenariuszem jest wykrycie zainfekowanego przez malware komputera pracownika próbującego połączyć się z serwerem sterującym – wtedy zapora natychmiast przerywa takie połączenie. Oto jak zapory radzą sobie z różnymi typami zagrożeń:

| Rodzaj zagrożenia | Metoda wykrywania | Mechanizm blokowania |

|---|---|---|

| Malware/wirusy | Porównywanie sygnatur, analiza zachowań | Blokowanie portów, filtrowanie ruchu |

| Nieautoryzowany dostęp | Weryfikacja adresów IP, monitoring portów | Odmowa dostępu, przerywanie połączeń |

| Ataki DDoS | Analiza wolumenu ruchu, rozpoznawanie wzorców | Ograniczanie przepustowości, czarne listy IP |

| Phishing/inżynieria społeczna | Filtrowanie URL, inspekcja treści | Blokowanie domen, filtrowanie e-maili |

Nowoczesne organizacje mogą wybierać spośród kilku rodzajów zapór, z których każda oferuje inny poziom ochrony i zaawansowania. Zapory filtrujące pakiety to najprostsza opcja, analizująca nagłówki pakietów i podejmująca decyzje na podstawie prostych reguł. Zapory z inspekcją stanową oferują lepszą ochronę, śledząc stan połączeń i rozumiejąc protokoły warstwy aplikacji, co zapewnia wyższy poziom bezpieczeństwa niż podstawowe filtrowanie. Zapory nowej generacji (NGFW) to obecny standard branżowy – łączą tradycyjne funkcje zapór z zaawansowanymi mechanizmami, takimi jak głęboka inspekcja pakietów, zapobieganie włamaniom, rozpoznawanie aplikacji i integracja z bazami zagrożeń. Zapory aplikacyjne (WAF) specjalizują się w ochronie aplikacji webowych przed atakami typu SQL Injection czy XSS. Zapory chmurowe rozszerzają ochronę na środowiska chmurowe i pracowników zdalnych, natomiast zapory wirtualne umożliwiają segmentację sieci w centrach danych. NGFW mają szczególne zalety: potrafią identyfikować i kontrolować aplikacje niezależnie od portu czy protokołu, wykrywać zagrożenia typu zero-day przez analizę behawioralną oraz zapewniają bieżące aktualizacje baz zagrożeń, co pozwala skutecznie reagować na nowe ataki.

| Rodzaj zapory | Kluczowe cechy | Najlepsze zastosowanie | Poziom ochrony |

|---|---|---|---|

| Zapora filtrująca pakiety | Analizuje tylko nagłówki; proste reguły | Małe sieci z podstawowymi potrzebami bezpieczeństwa | Podstawowy |

| Zapora z inspekcją stanową | Śledzi stan połączeń; rozumie kontekst | Tradycyjne sieci firmowe | Średni |

| Zapora pośrednicząca (proxy) | Pośrednik; inspekcja na poziomie aplikacji | Organizacje wymagające filtrowania treści | Średni |

| Zapora nowej generacji (NGFW) | IPS, filtrowanie URL, zapobieganie malware, rozpoznawanie aplikacji | Złożone sieci korporacyjne | Zaawansowany |

| Zapora aplikacyjna (WAF) | Specjalistyczna ochrona aplikacji webowych | Firmy hostujące aplikacje webowe i API | Wyspecjalizowany |

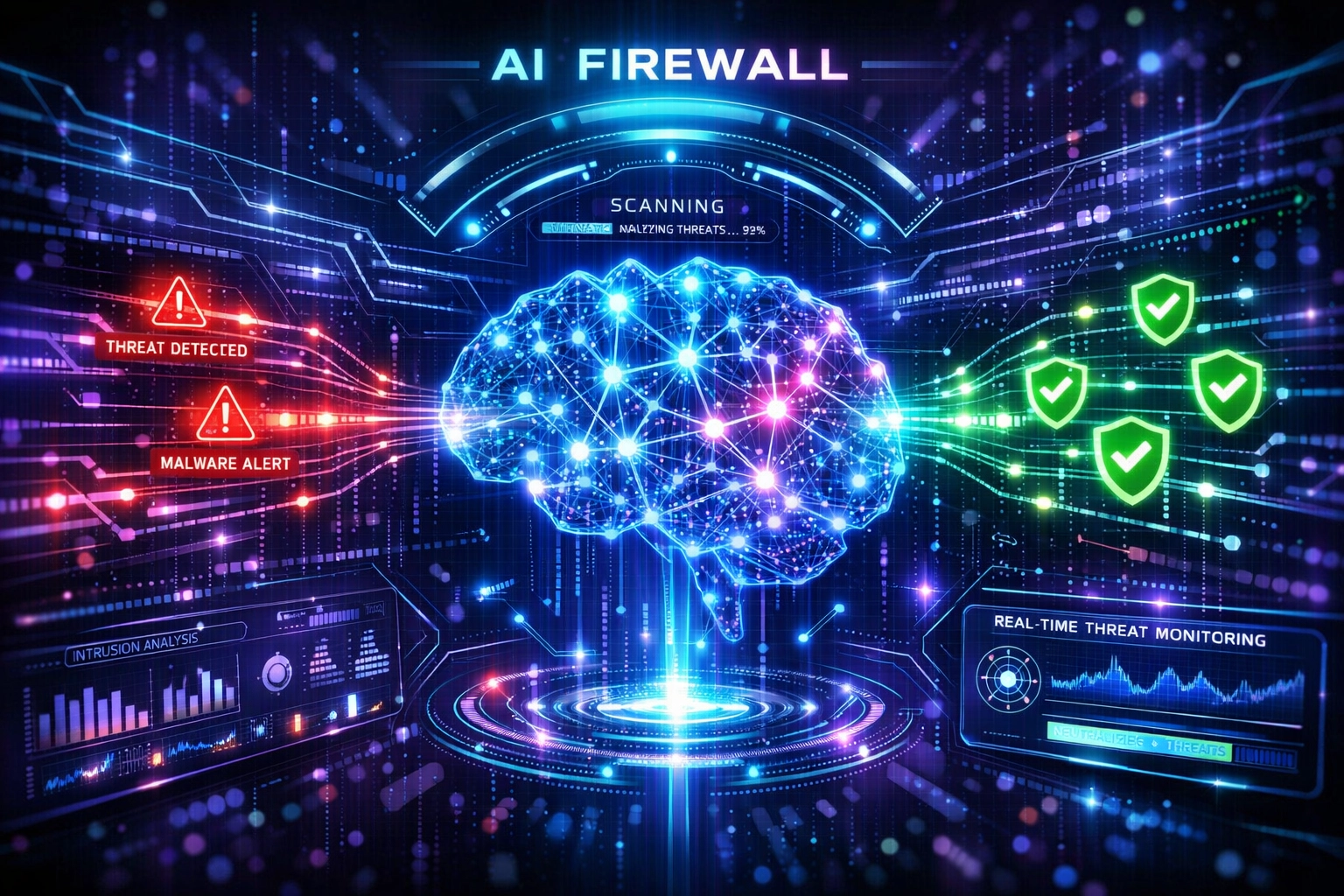

| Zapora oparta na AI | Wykorzystuje uczenie maszynowe do wykrywania anomalii i nowych zagrożeń | Organizacje walczące z zaawansowanymi zagrożeniami | Zaawansowany |

Efektywne strategie wdrażania zapór wymagają starannego planowania, aby zmaksymalizować ochronę całej infrastruktury sieciowej. Wdrożenie perymetrowe polega na ustawieniu zapór na granicy sieci, aby filtrować cały ruch przychodzący i wychodzący, tworząc pierwszą linię obrony przed zagrożeniami z zewnątrz. Segmentacja wewnętrzna wykorzystuje zapory do podziału sieci na strefy bezpieczeństwa, ograniczając ruch boczny w przypadku przełamania perymetru. Podejście warstwowej obrony polega na zastosowaniu kilku warstw zapór na różnych poziomach sieci, dzięki czemu nawet po przełamaniu jednej bariery kolejne pozostają aktywne. Wielowarstwowość jest szczególnie skuteczna, ponieważ żadna pojedyncza technologia nie powstrzyma wszystkich zagrożeń – każda warstwa przechwytuje inne typy ataków i zapewnia redundancję w razie awarii jednego z elementów.

Skuteczne wdrożenie zapór to nie tylko ich instalacja, ale przede wszystkim odpowiednia konfiguracja i bieżące zarządzanie. Organizacje powinny najpierw ustalić jasne polityki bezpieczeństwa, tak aby reguły zapory były zgodne z celami biznesowymi i regulacjami prawnymi. Regularne audyty reguł pozwalają wykrywać przestarzałe wpisy, usuwać konflikty i dostosowywać zaporę do bieżących potrzeb. Szczegółowe logowanie i monitorowanie wszystkich działań zapory umożliwia zespołom bezpieczeństwa wykrywanie anomalii, analizę incydentów i ocenę poziomu ochrony. Testowanie nowych reguł w środowisku testowym przed wdrożeniem na produkcję zapobiega niezamierzonemu blokowaniu legalnego ruchu lub powstawaniu luk w zabezpieczeniach. Oto kluczowe praktyki zalecane przez specjalistów ds. bezpieczeństwa:

Zapory zapewniają istotne korzyści w zakresie zgodności z przepisami, wykraczające poza podstawową ochronę przed zagrożeniami. Organizacje podlegające RODO korzystają z zapór do ochrony danych i kontroli dostępu, co ułatwia wykazanie zgodności z przepisami o prywatności. Podmioty regulowane przez HIPAA (ochrona zdrowia) wykorzystują zapory do zabezpieczenia wrażliwych danych pacjentów i utrzymania wymaganych przez prawo kontroli bezpieczeństwa. Standardy PCI DSS dla przetwarzania kart płatniczych wymagają stosowania zapór jako podstawowego środka ochrony, czyniąc je obowiązkowymi dla każdej firmy przetwarzającej dane kart. Szczegółowe rejestry audytowe generowane przez zapory stanowią dowód wdrożenia kontroli bezpieczeństwa podczas audytów i postępowań wyjaśniających. Te kompleksowe zapisy dokumentują, że organizacja wdrożyła odpowiednie zabezpieczenia danych, co jest kluczowe dla pozytywnego przejścia kontroli i uniknięcia wysokich kar.

Pomimo swej kluczowej roli, zapory mają ograniczenia, które należy znać i odpowiednio adresować. Zagrożenia wewnętrzne ze strony pracowników lub kontrahentów z legalnym dostępem mogą ominąć ochronę zapory, dlatego konieczne są dodatkowe mechanizmy nadzoru i kontroli dostępu. Zaawansowane trwałe zagrożenia (APT) stosowane przez wyspecjalizowanych cyberprzestępców często wykorzystują techniki pozwalające na ominięcie detekcji przez zapory. Luki typu zero-day – nieznane wcześniej podatności – nie mogą być zablokowane przez zaporę, dopóki nie zostaną wydane poprawki i zaktualizowane reguły. Te ograniczenia dowodzą, że warstwowa ochrona jest niezbędna – zapory muszą współpracować z oprogramowaniem ochrony punktów końcowych, szkoleniami użytkowników i innymi narzędziami jak IDS/IPS, SIEM czy EDR. Kompleksowa strategia bezpieczeństwa zakłada, że zapory są potężne, ale niewystarczające same w sobie – potrzebne są nakładające się warstwy obrony.

Nowe trendy w technologii zapór zmieniają sposób ochrony przed współczesnymi zagrożeniami. Sztuczna inteligencja i uczenie maszynowe pozwalają zaporom wykrywać anomalie i zaawansowane ataki, których tradycyjne systemy regułowe mogłyby nie rozpoznać. Wykrywanie zagrożeń w czasie rzeczywistym oparte na analizie behawioralnej pozwala blokować zagrożenia natychmiast, a nie tylko na podstawie znanych sygnatur. Zapory natywne dla chmury rozwijają się, by chronić aplikacje kontenerowe i architektury mikrousług, odpowiadając na wyzwania bezpieczeństwa nowoczesnych wdrożeń. Orkiestracja bezpieczeństwa integruje zapory z innymi narzędziami ochrony, umożliwiając automatyczne reakcje na incydenty i skrócenie czasu reakcji z godzin do sekund. Predykcyjne zapobieganie wykorzystuje inteligencję zagrożeń i dane historyczne, by przewidywać ataki zanim nastąpią, zmieniając podejście z reaktywnego na proaktywne. Te innowacje pokazują, że technologia zapór stale ewoluuje, oferując coraz bardziej zaawansowane narzędzia do walki z nowymi zagrożeniami.

Skuteczne wdrożenie zapór wymaga uporządkowanego podejścia, uwzględniającego specyfikę firmy i jej zagrożenia. Zacznij od kompleksowej oceny bezpieczeństwa, by zidentyfikować kluczowe zasoby, odkryć luki i określić właściwy poziom ochrony. Wybór odpowiedniego typu zapory zależy od złożoności sieci, budżetu i wymagań bezpieczeństwa – mała firma może zacząć od zapory z inspekcją stanową, a duże przedsiębiorstwo powinno rozważyć NGFW. Starannie zaplanowane reguły zapory, segmentacja sieci i lokalizacja wdrożeń pozwalają maksymalizować ochronę bez zakłócania pracy firmy. Szczegółowe testy w kontrolowanym środowisku dają pewność, że konfiguracja działa poprawnie, zanim zostanie wdrożona produkcyjnie. Szkolenie personelu zapewnia, że zespół IT rozumie zarządzanie zaporą, tworzenie reguł i procedury reagowania na incydenty. Regularna konserwacja i aktualizacje utrzymują zaporę w zgodzie z nowymi zagrożeniami i poprawkami bezpieczeństwa, chroniąc przed świeżo odkrytymi lukami i nowymi technikami ataków.

Zapory sieciowe działają jako pierwsza linia obrony, monitorując przepływ danych między Twoją siecią a Internetem, wyłapując podejrzane działania i blokując nieautoryzowany dostęp, zanim zagrożenia dostaną się do Twoich systemów.

Zapory sprzętowe to fizyczne urządzenia umieszczane pomiędzy Twoją siecią a Internetem, chroniące wszystkie podłączone systemy. Zapory programowe instalowane są na poszczególnych urządzeniach i zapewniają ochronę lokalną. Większość organizacji stosuje oba typy jednocześnie dla kompleksowej ochrony — zapory sprzętowe chronią perymetr sieci, a programowe indywidualne punkty końcowe.

Reguły zapory należy regularnie przeglądać i aktualizować, najlepiej co kwartał lub przy każdej istotnej zmianie w infrastrukturze sieciowej. Aktualizacje są również konieczne przy wdrożeniu nowych aplikacji, urządzeń lub uprawnień dostępu. Dodatkowo, reguły powinny być natychmiast aktualizowane po wykryciu nowych zagrożeń lub podatności na ataki.

Chociaż zapory są bardzo skuteczne przeciwko wielu zagrożeniom, nie chronią przed wszystkimi typami ataków. Szczególnie dobrze radzą sobie z nieautoryzowanym dostępem i atakami sieciowymi, ale są mniej skuteczne wobec zagrożeń wewnętrznych, inżynierii społecznej czy podatności typu zero-day. Dlatego zapory muszą być elementem warstwowej strategii bezpieczeństwa, obejmującej ochronę punktów końcowych, szkolenia użytkowników i systemy wykrywania zagrożeń.

Głęboka inspekcja pakietów to zaawansowana technika stosowana przez zapory, która analizuje rzeczywistą zawartość pakietów danych, a nie tylko ich nagłówki. Pozwala to wykrywać złośliwe oprogramowanie, nieautoryzowane aplikacje i ukryty złośliwy kod także w ruchu zaszyfrowanym. DPI umożliwia bardziej zaawansowane wykrywanie zagrożeń, ale wymaga większej mocy obliczeniowej niż podstawowe filtrowanie pakietów.

Zapory umożliwiają bezpieczną pracę zdalną poprzez obsługę połączeń VPN, które szyfrują dane przesyłane między pracownikami zdalnymi a siecią firmową. Monitorują także aktywność punktów końcowych, wykrywając nietypowe zachowania lub próby nieautoryzowanego dostępu. Dzięki temu pracownicy mogą bezpiecznie korzystać z zasobów firmy z dowolnego miejsca.

Koszty zapory sieciowej różnią się znacząco w zależności od typu i funkcji. Zapory programowe na pojedyncze urządzenia kosztują 50–200 USD rocznie, natomiast zapory sprzętowe klasy korporacyjnej lub nowej generacji mogą kosztować od 5 000 do ponad 50 000 USD w zależności od wydajności i zaawansowanych funkcji. Zapory chmurowe zazwyczaj oferowane są w modelu subskrypcyjnym od 100 do 500 USD miesięcznie.

Nowoczesne zapory sieciowe płynnie integrują się z ekosystemami bezpieczeństwa, takimi jak platformy ochrony punktów końcowych, systemy wykrywania włamań oraz platformy SIEM. Ta integracja umożliwia centralne zarządzanie zagrożeniami, automatyzację reakcji na incydenty i pełny wgląd w całą infrastrukturę bezpieczeństwa.

Tak, zapory są niezbędne także w małych firmach. Małe organizacje często są celem ataków hakerów, ponieważ zazwyczaj dysponują ograniczonymi zasobami bezpieczeństwa. Odpowiednio skonfigurowana zapora zapewnia efektywną kosztowo ochronę przed najczęstszymi zagrożeniami, pomaga spełnić wymogi prawne oraz świadczy o należytej staranności w ochronie danych klientów.

Zapory sieciowe są niezbędne, ale to dopiero początek. PostAffiliatePro pomaga zbudować kompletną strategię bezpieczeństwa dla Twojej sieci partnerskiej i działalności biznesowej.

Dowiedz się, jak oprogramowanie antymalware chroni Twoją firmę przed złośliwymi zagrożeniami, atakami phishingowymi oraz ransomware.

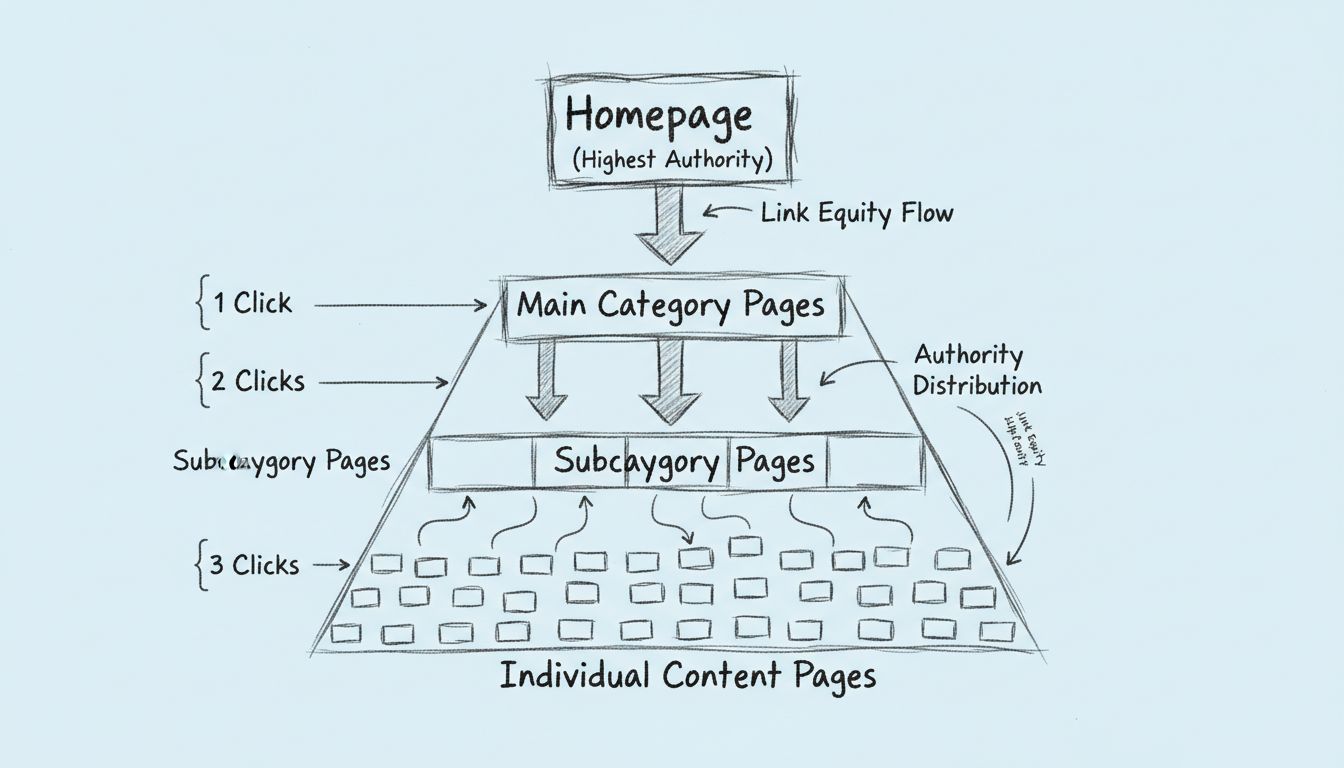

Dowiedz się, dlaczego linkowanie wewnętrzne jest kluczowe dla sukcesu SEO. Poznaj, jak linki wewnętrzne poprawiają indeksowanie, rozprowadzają autorytet i zwięk...

Dowiedz się, dlaczego silosy treści są kluczowe dla sukcesu SEO. Poznaj, jak organizacja treści w tematyczne klastry poprawia pozycje w wyszukiwarkach, doświadc...

Zgoda na Pliki Cookie

Używamy plików cookie, aby poprawić jakość przeglądania i analizować nasz ruch. See our privacy policy.