Co musi zawierać polityka prywatności? Kompletny przewodnik 2025

Dowiedz się, jakie elementy muszą znaleźć się w polityce prywatności, aby spełnić wymagania RODO, CCPA i innych regulacji. Kompleksowy przewodnik na rok 2025....

Dowiedz się, jak napisać kompleksową politykę prywatności, która chroni Twoją firmę i buduje zaufanie klientów. Przewodnik krok po kroku obejmuje zbieranie danych, ich wykorzystanie, ochronę oraz zgodność z RODO, CCPA i innymi przepisami.

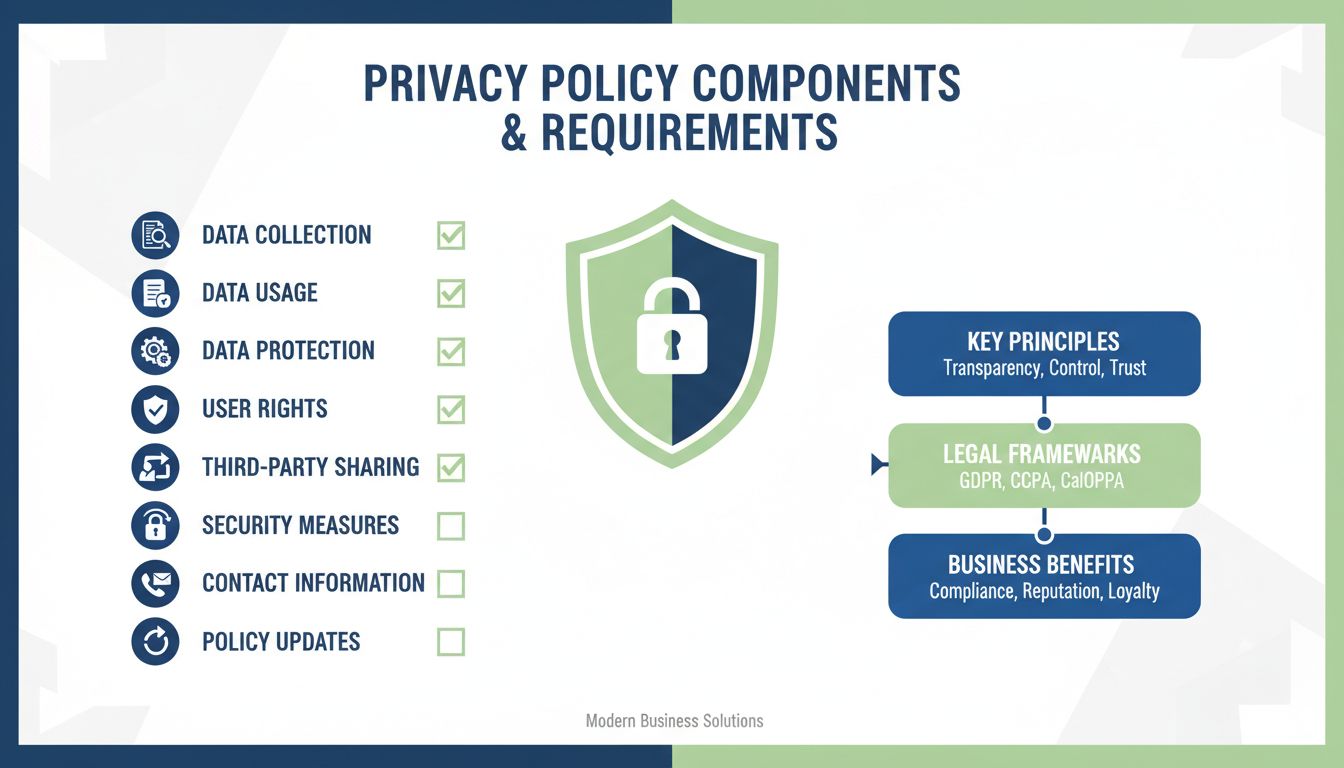

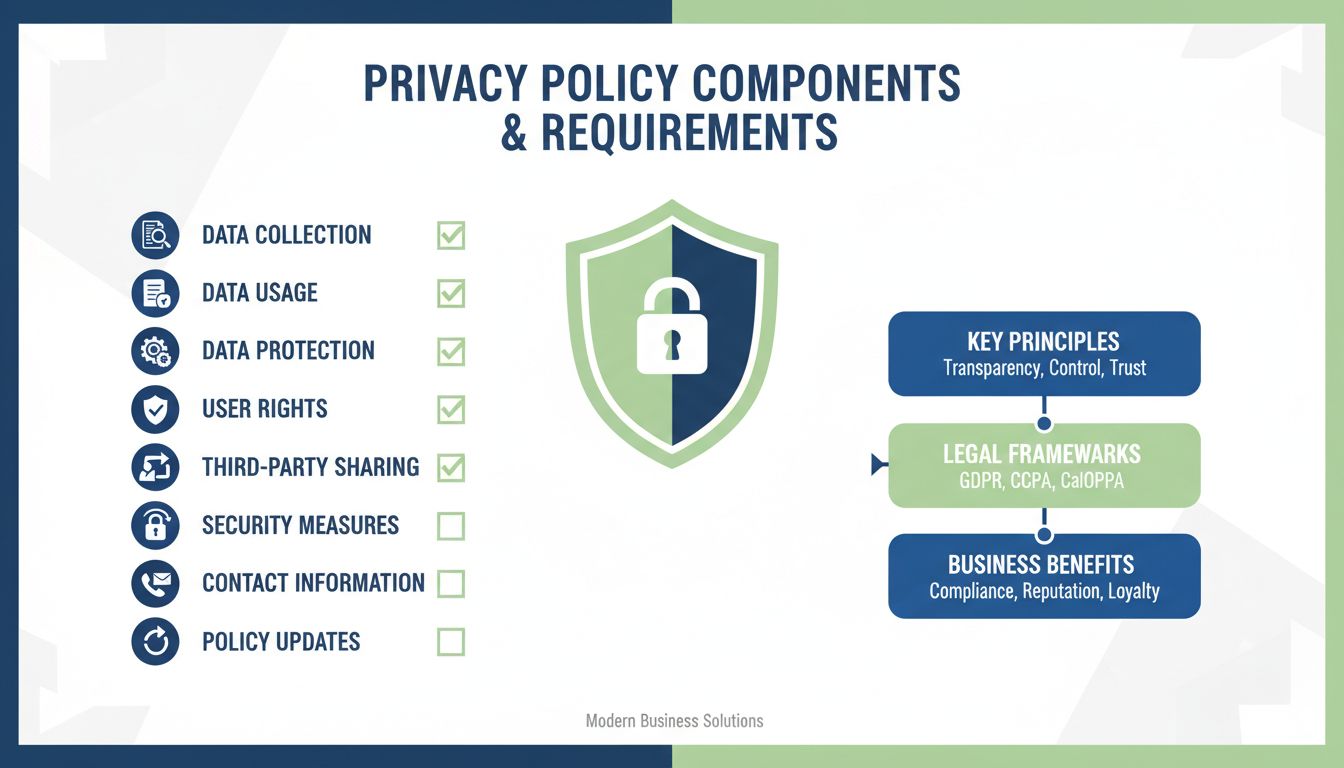

Aby napisać politykę prywatności, należy jasno określić, jakie dane osobowe są zbierane i w jaki sposób, wyjaśnić, do czego będą wykorzystywane, opisać, jak są chronione, oraz przedstawić prawa użytkowników. Polityka musi być zgodna z takimi regulacjami, jak RODO czy CCPA, być łatwo dostępna na stronie oraz napisana prostym językiem zrozumiałym dla użytkowników.

Polityka prywatności to dokument prawny, który wyjaśnia, w jaki sposób Twoja firma zbiera, wykorzystuje, przechowuje, udostępnia i chroni dane osobowe klientów, odwiedzających oraz innych interesariuszy. Dokument ten stanowi kluczowe ogniwo pomiędzy Twoją organizacją a osobami, których dane przetwarzasz, zapewniając przejrzystość i budując zaufanie. W 2025 roku polityki prywatności są ważniejsze niż kiedykolwiek, ponieważ wycieki danych nieustannie pojawiają się w mediach, a wymogi prawne stają się coraz bardziej rygorystyczne na całym świecie. Twoja polityka prywatności to nie tylko wymóg prawny — to podstawowy element reputacji firmy i relacji z klientami.

Głównym celem polityki prywatności jest poinformowanie użytkowników o ich prawach związanych z danymi osobowymi oraz wykazanie Twojego zaangażowania w ich ochronę. Gdy użytkownicy rozumieją, jak będą traktowane ich dane, chętniej ufają Twojej firmie i korzystają z jej usług. Dobrze napisana polityka chroni również Twoją organizację przed odpowiedzialnością prawną, wykazując zgodność z obowiązującymi przepisami o ochronie danych. Brak przejrzystej polityki naraża na wysokie kary finansowe, utratę reputacji i zaufania klientów. Inwestycja w kompleksową politykę prywatności zwraca się poprzez mniejsze ryzyko prawne i większą lojalność klientów.

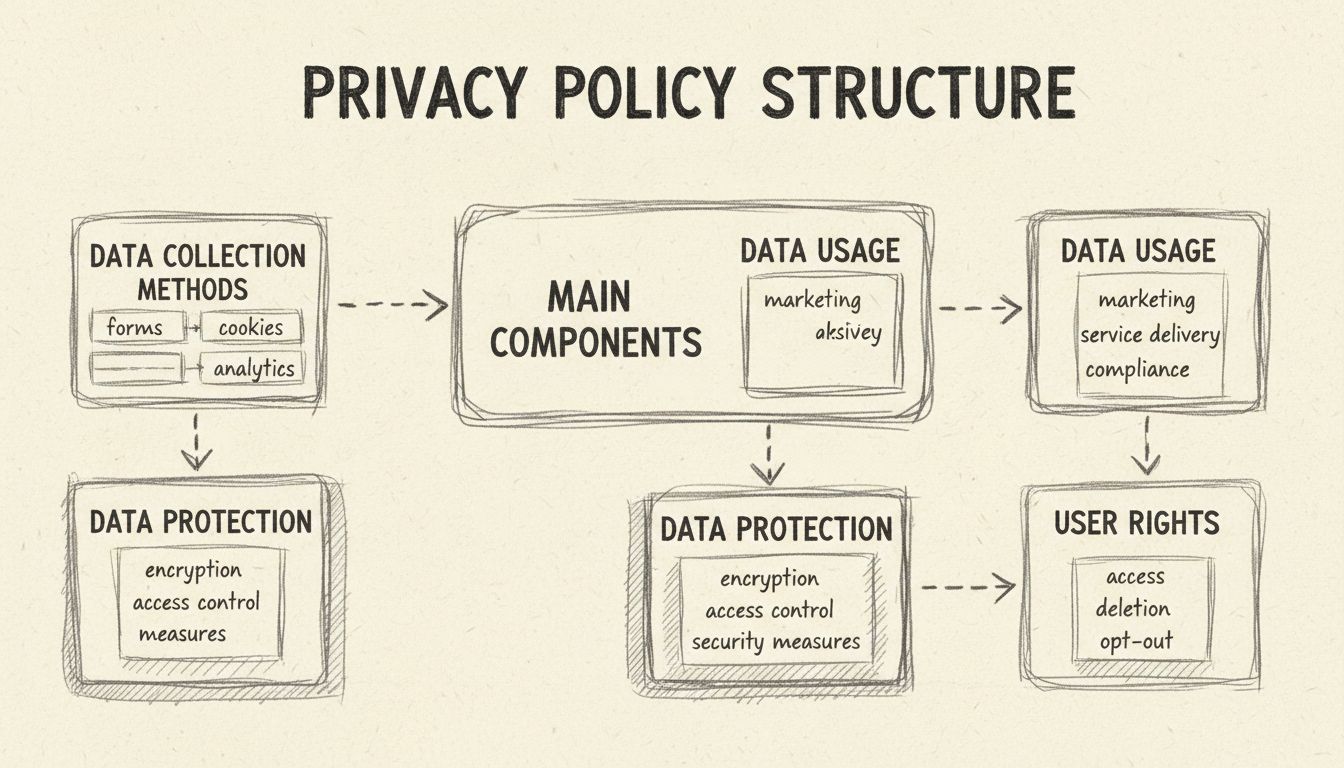

Pierwszym kluczowym krokiem przy tworzeniu polityki prywatności jest dokładny audyt wszystkich danych osobowych zbieranych przez firmę. Dane osobowe to nie tylko oczywiste informacje, jak imię czy adres e-mail — obejmują one wszystko, co może zidentyfikować osobę bezpośrednio lub pośrednio. Należą do nich adresy IP, identyfikatory urządzeń, dane o lokalizacji, historia przeglądania, informacje o płatnościach, a nawet wzorce zachowań. Wiele firm nie docenia zakresu gromadzonych danych, co prowadzi do niekompletnych polityk prywatności, niespełniających wymogów prawnych.

Twoja polityka prywatności powinna kategoryzować typy zbieranych danych w czytelne grupy. Dane umożliwiające identyfikację osoby (PII) to imię, adres e-mail, numer telefonu, adres zamieszkania, numer PESEL. Informacje finansowe to dane kart kredytowych, rachunków bankowych i historia transakcji. Dane techniczne obejmują adresy IP, typ przeglądarki, informacje o urządzeniu, systemie operacyjnym. Dane behawioralne to wzorce przeglądania, historia zakupów, metryki interakcji. Dane lokalizacyjne to informacje geograficzne o użytkownikach. Dane biometryczne obejmują odciski palców, rozpoznawanie twarzy czy wzorce głosu, jeśli dotyczą Twojej działalności. Wyraźne rozdzielenie tych kategorii pomaga użytkownikom zrozumieć, jakie informacje są zbierane i dlaczego.

| Typ danych | Przykłady | Sposób zbierania | Poziom wrażliwości |

|---|---|---|---|

| Dane umożliwiające identyfikację | Imię, e-mail, telefon, adres | Formularze, rejestracja | Wysoki |

| Dane finansowe | Karty kredytowe, rachunki bankowe | Przetwarzanie płatności | Krytyczny |

| Dane techniczne | Adres IP, typ przeglądarki, ID urządzenia | Ciasteczka, analityka | Średni |

| Dane behawioralne | Historia przeglądania, wzorce zakupów | Piksele śledzące, analityka | Średni |

| Dane lokalizacyjne | Współrzędne geograficzne, miasto/region | GPS, geolokalizacja IP | Wysoki |

| Dane biometryczne | Odciski palców, rozpoznawanie twarzy | Skanery biometryczne | Krytyczny |

Użytkownicy mają prawo wiedzieć nie tylko, jakie dane są zbierane, ale też jak i dlaczego. Polityka prywatności musi jasno wyjaśniać stosowane metody zbierania danych. Zbieranie bezpośrednie następuje, gdy użytkownik dobrowolnie podaje informacje przez formularze, strony rejestracji, procesy zakupowe lub kontakt z obsługą. Zbieranie pośrednie odbywa się przez ciasteczka, web beacony, piksele śledzące i narzędzia analityczne, które monitorują zachowanie bez wyraźnego działania użytkownika. Zbieranie od stron trzecich dotyczy otrzymywania danych od zewnętrznych źródeł, np. brokerów danych, mediów społecznościowych czy firm partnerskich. Każda metoda powinna być jasno opisana w polityce.

Równie ważne jest wyjaśnienie celu zbierania danych. Użytkownicy muszą rozumieć uzasadnione cele biznesowe, dla których przetwarzane są ich dane. Typowe cele to realizacja zamówień i świadczenie usług, personalizacja doświadczeń oraz rekomendacji, wysyłka komunikacji marketingowej i ofert promocyjnych, ulepszanie funkcjonalności strony i interfejsu, prowadzenie badań i analiz, spełnianie obowiązków prawnych oraz zapobieganie nadużyciom i zapewnianie bezpieczeństwa. Przy opisie celów bądź konkretny. Zamiast „używamy Twoich danych, by ulepszać nasze usługi”, wyjaśnij: „analizujemy Twoje wzorce przeglądania, by rekomendować produkty podobne do wcześniej oglądanych”. Konkretność buduje zaufanie i pokazuje, że nie zbierasz danych bez potrzeby.

Jednym z najważniejszych elementów polityki prywatności są informacje o sposobie ochrony zbieranych danych osobowych. Użytkownicy muszą mieć pewność, że ich informacje są bezpieczne i nie zostaną przejęte przez hakerów ani niewłaściwie wykorzystane przez pracowników. W polityce należy opisać wdrożone zabezpieczenia techniczne, administracyjne i fizyczne. Do zabezpieczeń technicznych należą protokoły szyfrowania, takie jak SSL/TLS dla danych w transmisji, szyfrowanie AES-256 dla danych w spoczynku, bezpieczne algorytmy haszowania haseł, regularne audyty bezpieczeństwa. Kontrole administracyjne to ograniczenia dostępu do danych wrażliwych, szkolenia pracowników z zakresu ochrony danych, procedury reagowania na incydenty.

Fizyczne środki bezpieczeństwa obejmują ochronę infrastruktury przechowywania danych poprzez zabezpieczone centra danych z biometrycznym dostępem, systemy monitoringu i zabezpieczenia środowiskowe. Należy jednak unikać zbyt szczegółowego opisywania infrastruktury, by nie ułatwić działań potencjalnym atakującym. W polityce należy podać wystarczające szczegóły, by uspokoić użytkowników, bez ujawniania wrażliwych informacji. Wspomnij o „branżowych standardach szyfrowania” czy „bezpiecznych centrach danych” bez podawania konkretnych technologii czy lokalizacji. Zaznacz także, że żaden system nie gwarantuje 100% bezpieczeństwa, i opisz procedury reagowania na incydenty. Szczerość buduje większe zaufanie niż nierealistyczne deklaracje o całkowitym bezpieczeństwie.

Użytkownicy coraz częściej chcą wiedzieć, jak długo ich dane będą przechowywane i co się z nimi dzieje po upływie tego okresu. Polityka prywatności musi jasno określać okresy retencji dla różnych typów danych. Zgodnie z RODO dane osobowe można przechowywać tylko „przez czas niezbędny” do realizacji celu, dla którego zostały zebrane. Zasada ta wymaga ustalenia konkretnych harmonogramów retencji. Na przykład dane o transakcjach można przechowywać przez siedem lat ze względów podatkowych, a listy mailingowe tylko tak długo, jak użytkownik jest zapisany. Dane analityczne ze strony mogą być przechowywane przez 12–24 miesiące, a następnie agregowane lub usuwane.

W polityce należy wyjaśnić kryteria ustalania okresów przechowywania, takie jak wymogi prawne, potrzeby biznesowe czy preferencje użytkownika. Opisz metody usuwania lub anonimizacji danych po upływie okresu retencji — czy to przez bezpieczne procedury kasowania, usługi niszczenia danych, czy techniki anonimizacji. Bądź konkretny — co dzieje się z danymi, gdy użytkownik żąda usunięcia, kończy subskrypcję, wygasa umowa lub kończy się wymagany okres przechowywania. Przejrzystość pokazuje, że nie gromadzisz danych w nieskończoność i szanujesz oczekiwania użytkowników co do cyklu życia danych. Rozważ wdrożenie automatycznych procesów usuwania dla lepszej zgodności i minimalizacji ryzyka.

Współczesne przepisy o ochronie danych przyznają użytkownikom konkretne prawa dotyczące ich danych osobowych, a polityka prywatności musi je jasno określić. Zgodnie z RODO użytkownikom przysługuje osiem podstawowych praw: prawo do informacji, prawo dostępu do danych, prawo do sprostowania, prawo do usunięcia („prawo do bycia zapomnianym”), prawo do ograniczenia przetwarzania, prawo do przenoszenia danych, prawo do sprzeciwu wobec przetwarzania oraz prawa związane z automatycznym podejmowaniem decyzji i profilowaniem. Zgodnie z CCPA mieszkańcy Kalifornii mają prawo do informacji o zbieranych danych, prawo do usunięcia danych, prawo do rezygnacji ze sprzedaży lub udostępniania danych osobowych oraz prawo do braku dyskryminacji za korzystanie z tych praw.

Polityka powinna wyjaśniać, jak użytkownicy mogą korzystać z tych praw i w jakim czasie mogą oczekiwać odpowiedzi. Podaj jasne instrukcje dotyczące składania żądań dostępu do danych, ich usunięcia czy rezygnacji z określonych działań. Określ czas odpowiedzi — RODO wymaga odpowiedzi w ciągu 30 dni, z możliwością wydłużenia do 90 dni w skomplikowanych przypadkach. Wyjaśnij, czy pobierasz opłaty za udostępnienie danych (RODO zasadniczo tego zabrania). Zamieść dane kontaktowe do Inspektora Ochrony Danych lub osoby odpowiedzialnej za prywatność. Ułatw użytkownikom składanie żądań przez różne kanały: e-mail, formularz na stronie, pocztę lub telefon. Rozważ wdrożenie dedykowanego portalu prywatności, gdzie użytkownicy mogą zarządzać preferencjami i składać wnioski bezpośrednio. Takie podejście wzmacnia lojalność i pokazuje szacunek do praw użytkowników.

Wiele firm udostępnia dane użytkowników stronom trzecim w różnych uzasadnionych celach, co musi być jasno opisane w polityce prywatności. Udostępnianie danych obejmuje podmioty świadczące usługi w Twoim imieniu (np. operatorów płatności, platformy e-mail marketingowe, dostawców chmury), partnerów biznesowych (wspólna obsługa klienta, marketing), a czasem także brokerów danych czy firmy analityczne. Polityka powinna określić, jakim kategoriom podmiotów zewnętrznych udostępniasz dane i do jakich celów. Zamiast wymieniać każdego kontrahenta, możesz kategoryzować: „Udostępniamy dane operatorom płatności, aby realizować transakcje”, „Udostępniamy dane dostawcom usług e-mail w celu wysyłki komunikacji marketingowej”, „Udostępniamy dane firmom analitycznym w celu zrozumienia zachowań użytkowników”.

Co istotne, należy zaznaczyć, że strony trzecie są zobowiązane umownie do ochrony danych użytkowników i wykorzystywania ich wyłącznie do określonych celów. Jest to szczególnie ważne w kontekście RODO, które wymaga zawarcia umów powierzenia przetwarzania z każdą firmą przetwarzającą dane osobowe. Wyjaśnij proces weryfikacji kontrahentów pod kątem standardów bezpieczeństwa i prywatności. Poinformuj, czy podmioty trzecie znajdują się w krajach o innym poziomie ochrony prywatności niż Twój kraj — to wpływa na prawa użytkownika. Jeśli przekazujesz dane do USA, opisz mechanizmy zapewniające odpowiednią ochronę (np. Standardowe Klauzule Umowne lub decyzje stwierdzające odpowiedni stopień ochrony). Użytkownicy powinni wiedzieć, że mimo odpowiedzialności firmy, podjęto kroki, by podmioty trzecie właściwie chroniły ich dane. Przejrzystość w tym zakresie jest niezbędna do budowy i utrzymania zaufania.

Przepisy o ochronie prywatności znacznie różnią się w zależności od jurysdykcji i polityka prywatności musi uwzględniać wymogi właściwe dla Twojej działalności. Ogólne Rozporządzenie o Ochronie Danych Osobowych (RODO) dotyczy każdej firmy przetwarzającej dane mieszkańców UE, bez względu na lokalizację firmy. RODO wymaga wyraźnej zgody na większość operacji, przyznaje szerokie prawa użytkownikom i przewiduje wysokie kary za naruszenia (do 20 mln euro lub 4% globalnych przychodów). Ustawa o ochronie prywatności konsumentów w Kalifornii (CCPA) i jej następca CPRA przyznają mieszkańcom Kalifornii określone prawa i nakładają na firmy obowiązek ujawniania praktyk związanych z danymi. Podobne przepisy obowiązują w innych stanach USA: Wirginia, Kolorado, Connecticut, Utah, każdy z nieco innymi wymaganiami.

Do międzynarodowych regulacji należą kanadyjska PIPEDA, australijska Privacy Act, brytyjska Data Protection Act czy brazylijska LGPD. Każda jurysdykcja wymaga określonych informacji w polityce prywatności, sposobu uzyskiwania zgody oraz katalogu praw użytkownika. Polityka powinna uwzględniać przepisy właściwe dla miejsca działania firmy i lokalizacji użytkowników. Jeśli obsługujesz użytkowników z różnych krajów, możesz potrzebować odrębnych polityk lub jednej, kompleksowej obejmującej wszystkie wymogi. Warto skonsultować się z prawnikiem znającym przepisy o ochronie danych na docelowych rynkach. Brak zgodności grozi wysokimi karami, pozwami i utratą reputacji, znacznie przewyższającymi koszt stworzenia zgodnej polityki.

Sposób, w jaki strukturyzujesz i prezentujesz politykę prywatności, znacznie wpływa na jej skuteczność. Używaj jasnych, opisowych nagłówków, które ułatwiają szybkie odnalezienie potrzebnych informacji. Zacznij od krótkiego wprowadzenia wyjaśniającego cel i zakres dokumentu. Stosuj prosty, zrozumiały język — badania pokazują, że większość użytkowników nie rozumie polityk napisanych prawniczym żargonem. Dziel długie sekcje na podrozdziały, stosuj wypunktowania oraz odstępy dla lepszej czytelności. Rozważ wprowadzenie spisu treści umożliwiającego szybkie przejście do wybranych części. Używaj tabel do porównania typów danych, okresów retencji czy praw użytkownika, co ułatwi przyswajanie złożonych informacji.

Zadbaj, by polityka była dostępna z każdej podstrony serwisu, zwykle poprzez link w stopce. Upewnij się, że jest czytelna na urządzeniach mobilnych. Udostępnij politykę w kilku formatach — na stronie (HTML), do pobrania (PDF) i w wersji tekstowej, by sprostać różnym preferencjom. Dodaj historię wersji lub dziennik zmian z datą ostatniej aktualizacji. Data „ostatniej aktualizacji” powinna być widoczna u góry dokumentu, by użytkownik wiedział, jak aktualne są informacje. Rozważ wersję skróconą z kluczowymi punktami dla tych, którzy nie chcą czytać całości, z możliwością przejścia do szczegółowych sekcji. Takie wielowarstwowe podejście łączy przejrzystość z wygodą użytkownika.

Polityka prywatności to nie jest dokument statyczny — musi się zmieniać wraz z rozwojem Twojego biznesu i aktualizacją przepisów. Należy wyjaśnić, jak użytkownicy będą informowani o zmianach. W przypadku istotnych zmian powiadamiaj użytkowników e-mailem, banerem na stronie lub powiadomieniem w aplikacji. Zapewnij odpowiednio długi okres przed wejściem zmian w życie, zwykle minimum 30 dni. Wyjaśnij, co się zmieniło i dlaczego, by użytkownicy rozumieli konsekwencje. Niewielkie doprecyzowania lub zmiany nie wpływające na prawa użytkowników mogą być wprowadzane z samą aktualizacją daty. W przypadku rozszerzenia zakresu zbierania lub udostępniania danych, konieczne może być uzyskanie ponownej zgody.

Prowadź dokumentację wersji i zmian polityki. Taka ewidencja pokazuje zaangażowanie w przejrzystość i pozwala śledzić zgodność na przestrzeni czasu. Przy aktualizacji polityki rozważ, czy konieczne jest ponowne uzyskanie zgody użytkowników, zwłaszcza jeśli rozszerzasz zakres danych lub zmieniasz sposób ich wykorzystania. Niektóre przepisy wymagają wyraźnej zgody na nowe cele, inne pozwalają oprzeć się na uzasadnionym interesie. Udokumentuj analizę prawną dotyczącą konieczności ponownej zgody. Informuj użytkowników o pozytywnych zmianach w zakresie prywatności — np. o wzmocnieniu zabezpieczeń lub dodaniu nowych praw. Proaktywna komunikacja buduje zaufanie i pokazuje, że stale poprawiasz praktyki prywatności.

Napisanie kompleksowej polityki prywatności to dopiero pierwszy krok — musisz ją również konsekwentnie wdrażać w całej organizacji. Zadbaj, by rzeczywiste praktyki dotyczące danych były zgodne z zapisami polityki. Regularnie przeprowadzaj audyty porównujące deklaracje z praktyką, aby wychwycić niezgodności. Szkol pracowników z wymogów prywatności i zapisów polityki. Wdrażaj techniczne zabezpieczenia egzekwujące założenia polityki — jeśli deklarujesz usuwanie danych po 12 miesiącach, ustaw automatyczne mechanizmy kasowania zamiast procesów ręcznych. Buduj kulturę privacy by design, gdzie kwestie prywatności są uwzględniane już na etapie projektowania produktów, usług i procesów, a nie jako dodatek.

Opracuj procedurę obsługi żądań użytkowników dotyczących ich praw. Dotyczy to wniosków o dostęp do danych, ich usunięcie, rezygnację z określonych działań oraz skarg na naruszenia prywatności. Dokumentuj wszystkie żądania i odpowiedzi, by wykazać zgodność. Wprowadź plan reagowania na incydenty zgodny z zapisami polityki dotyczącej powiadamiania o naruszeniach. Jeśli zobowiązujesz się do powiadomienia użytkowników w ciągu 72 godzin, zapewnij procedury umożliwiające dotrzymanie tego terminu. Rozważ powołanie Inspektora Ochrony Danych lub osoby odpowiedzialnej za prywatność, mającej decyzyjność i dostęp do kierownictwa. Dzięki konsekwentnej i kompleksowej implementacji polityka prywatności staje się nie tylko dokumentem prawnym, lecz prawdziwym zobowiązaniem do ochrony prywatności użytkowników.

PostAffiliatePro pomaga firmom bezpiecznie i transparentnie zarządzać danymi afiliantów. Nasza platforma zawiera wbudowane funkcje zgodności z przepisami o prywatności, bezpieczne przetwarzanie danych oraz przejrzyste raportowanie, co ułatwia utrzymanie zaufania klientów podczas zarządzania programem partnerskim.

Dowiedz się, jakie elementy muszą znaleźć się w polityce prywatności, aby spełnić wymagania RODO, CCPA i innych regulacji. Kompleksowy przewodnik na rok 2025....

Dowiedz się, dlaczego polityka prywatności jest niezbędna dla Twojego biznesu. Poznaj kwestie zgodności z przepisami, budowania zaufania klientów, ochrony danyc...

Kompleksowy przewodnik po wymaganiach dotyczących polityki prywatności dla afiliantów bukmacherskich, obejmujący zgodność z RODO, CCPA, FTC, ochronę danych....

Zgoda na Pliki Cookie

Używamy plików cookie, aby poprawić jakość przeglądania i analizować nasz ruch. See our privacy policy.